O cibercrime é um negócio lucrativo. Ouvimos falar de organizações que estão sendo roubadas e chantageadas, muitas vezes por milhões de dólares, libras e moedas criptográficas. Em algum lugar, você pode apostar, alguém está reclinado em um carro esporte, bebendo conhaque, fumando um charuto e celebrando o estilo de vida no Instagram.

Como tal, se você tiver muita sorte, pode ser revelador perguntar aos profissionais de segurança cibernética como eles fariam suas fortunas se acordassem uma manhã e decidissem mudar de lado. Como, sabendo o que sabem, eles ganhariam seu primeiro milhão de criptomoedas e comprariam um primeiro Bentley?

Mas, não neste caso. ‘Você terá que assinar um NDA’, diz o professor Ali Al-Sherbaz FBCS. Sorrindo, o Dr. Qublai Ali-Mirza diz: 'Você não pode me citar.'

Ambos trabalham para a Universidade de Gloucestershire, onde Sherbaz é professor associado e líder acadêmico em computação técnica e aplicada. Ali-Mirza é um líder de curso em segurança cibernética.

Respeito relutante da engenharia reversa

Então, qual malware a dupla achou mais fascinante? Qual ofício eles mais admiram?

‘Zeus’, diz Ali-Mirza enfaticamente. ‘Foi identificado pela primeira vez em 2007. Não foi possível localizá-lo. Funcionou sob o radar por dois anos e, segundo os registros, roubou mais de cem milhões de dólares, mas tenho certeza de que roubou mais do que isso.'

Zeus era um cavalo de Tróia que rodava em sistemas Windows. Embora tenha sido usado para realizar muitos ataques maliciosos, ganhou fama como meio de roubar informações bancárias por captura, keylogging e manipulação do tráfego do navegador. Foi espalhado principalmente por phishing e download drive-by. O superpoder de Zeus era sua capacidade de permanecer indetectável. Muitos dos melhores programas antivírus contemporâneos ficaram perplexos com suas técnicas furtivas.

"Foi realmente projetado de forma inteligente", diz Qublai. ‘Eu mesmo analisei Zeus e suas variantes. A forma como foi programado foi muito bom. Com isso, quero dizer que se propagou com muita eficiência e, enquanto se espalhava, se transformava em outra coisa. À medida que avançava, mudava suas assinaturas [de arquivo] e sua heurística – seu comportamento. E estava excluindo as versões anteriores de si mesmo. Foi muito biológico...’

Por seu dinheiro, Al-Sherbaz diz que Chernobyl continua sendo um malware que vale a pena lembrar - por muitas das razões erradas. Este vírus surgiu em 1998 e passou a infectar quase 60 milhões de computadores em todo o mundo.

As cargas úteis de Chernobyl eram altamente destrutivas. Se o seu sistema estiver vulnerável, o vírus pode sobrescrever setores críticos do disco rígido e atacar o BIOS do PC. Danifique-os e o computador ficará inoperante.

'Mas Zeus era muito inteligente', diz Al-Sherbaz, concordando com seu colega. ‘Os grupos, eu acho, entendem como os verdadeiros vírus biológicos funcionam. Eles recrutaram pessoas inteligentes. Estou realmente interessado em como eles recrutam pessoas. Essas não são apenas pessoas que codificam. Tenho certeza de que eles devem ter um processo de recrutamento e conseguir pessoas de diferentes origens - criptoanalistas ... biólogos ... especialistas em segurança de rede. Foi impressionante.'

Problemas de ontem e de hoje

Avance o relógio para hoje e ainda veremos malware que pode escapar da detecção e, em última análise, evitar o software antivírus. Os principais programas AV de hoje prometem isolamento, remoção, bloqueio em tempo real, detecção, resposta, monitoramento e correção baseados em comportamento. A lista continua. Apesar de tudo isso e de décadas de desenvolvimento de produtos, ainda somos vulneráveis a malware. Por que?

'É uma boa pergunta', diz o Dr. Ali-Mirza. ‘Seu software antimalware está consumindo recursos e você ainda está vulnerável. A resposta é simples. Embora a indústria seja avançada, há falta de compartilhamento de inteligência. É sobre negócios. Muitas das ferramentas e técnicas são proprietárias e [as empresas] não compartilham a inteligência entre si. Muitas organizações são bastante fechadas, não compartilham suas técnicas. Eles se orgulham disso, dizendo: "Nosso banco de dados de assinaturas de malware é melhor do que x, y, z".'

Essa abordagem pode oferecer aos fornecedores uma vantagem de marketing. Isso permitirá que eles vendam seus produtos com base na riqueza de seu banco de dados de assinaturas de vírus conhecidas. No entanto, não oferece aos fornecedores uma vantagem técnica.

'Os fornecedores podem dizer: “Somos as primeiras pessoas a identificar esse malware. Se você comprar nosso produto, estará mais seguro”, explica o Dr. Ali-Mirza. ‘O problema é identificar apenas uma assinatura… apenas um recurso heurístico… apenas um pedaço de malware – não é suficiente. O malware se torna letal com base na vulnerabilidade que está explorando. Quando um ataque de dia zero é identificado e explorado, isso é o que há de mais letal neste setor.”

Os criminosos têm vantagens injustas

O campo de jogo onde o ataque e a defesa acontecem não é nivelado. A dupla de acadêmicos de segurança foi rápida em apontar que aqueles que trabalham do lado certo da lei estão sujeitos a algumas restrições significativas.

Em primeiro lugar, o malware em si não é vinculado ou limitado por nenhuma legislação: os criminosos podem usar qualquer ferramenta e qualquer técnica. Ali-Mirza diz: ‘Eles podem pegar qualquer ferramenta de código aberto, aprimorá-la e usá-la como um ataque.

‘Os hackers também estão se tornando mais inovadores’, continua ele. ‘Mas, mais importante, os criminosos só precisam acertar uma vez. A segurança, por outro lado, é um exercício consistente que precisa evoluir.'

Recordando esse ponto, o professor Ali Al-Sherbaz explica que, em sua opinião, os criminosos têm outra grande vantagem: eles têm, até certo ponto, o luxo do tempo. Quando se trata de projetar e implantar seu software, eles podem planejar, testar, iterar e, finalmente, atacar a falha escolhida. Os defensores, no entanto, podem ter apenas momentos para reagir quando percebem que uma vulnerabilidade está sendo explorada.

Dissecando o ransomware

De todos os tipos e famílias de malware que causam danos diários online, o ransomware é o tipo que rouba mais manchetes. Do Wannacry ao ataque Colonial Pipeline, à JBS Foods e à CAN Financial, os ataques de ransomware causaram estragos.

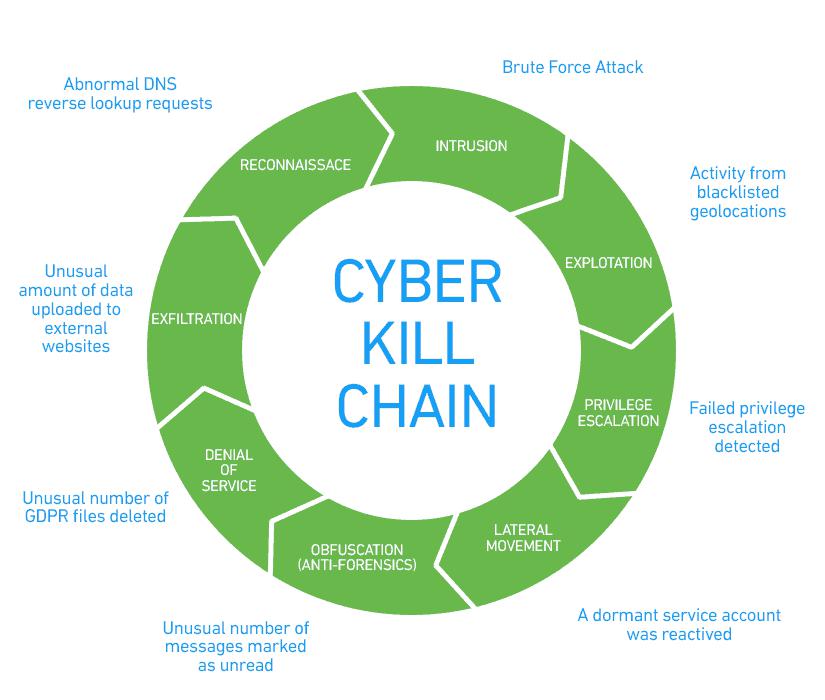

É nesse cenário que o Dr. Ali Mirza e outros quatro da Escola de Computação e Engenharia da Universidade de Gloucester publicaram o artigo: Análise de ransomware usando a cadeia de eliminação cibernética.