Você sabe que deve fazer mais para evitar ataques cibernéticos contra sua pequena empresa, mas nunca há tempo suficiente.

No entanto, as estatísticas mostram que, sem as devidas precauções, um ataque provavelmente pode tirar você do mercado: 60% das pequenas empresas sofrerão algum tipo de ameaça cibernética e 60% dessas empresas fecharão dentro de seis meses após a violação .

À medida que o número e a complexidade dos ataques cibernéticos aumentam, todas as pequenas empresas devem priorizar as medidas de segurança o mais rápido possível.

Visão geral: o que é uma ameaça persistente avançada (APT)?

Uma ameaça persistente avançada emprega técnicas de hacking múltiplas e contínuas para obter acesso aos sistemas de TI de uma organização. O objetivo final é roubar dados confidenciais, como propriedade intelectual.

Muitas vezes organizados por estados-nação ou cartéis criminosos, esses ataques persistentes são perigosos porque são difíceis de detectar e continuam sua infiltração nefasta muito depois de terem inicialmente violado a rede de uma empresa. Apesar da natureza de alto nível da ameaça, muitos simplesmente começam com e-mails fraudulentos.

“A grande maioria dos comprometimentos de APT começa com ataques de e-mail para obter uma posição inicial no ambiente da vítima”, diz Matt Stamper, CISO e consultor executivo da EVOTEK e presidente da ISACA San Diego Chapter. “A maioria das organizações está simplesmente mal preparada ou superada pelos recursos que os agentes de ameaças por trás dos APTs podem usar.”

Como o nome sugere, os APTs não são golpes rápidos. O invasor passa a residir na rede, às vezes passando semanas ou meses monitorando comunicações, coletando dados de clientes e implantando malware em toda a organização, geralmente influenciando a rede e o desempenho do dispositivo terminal.

“Os atores do APT geralmente visam indústrias ou cadeias de suprimentos específicas, procurando um vetor em um alvo maior, como um fabricante de primeiro nível, fornecedor de defesa ou agência governamental”, diz Mark Sangster, vice-presidente e estrategista de segurança do setor da eSentire . “Mas ultimamente, [estamos vendo] mais APTs visando empresas menores, seja oportunisticamente para fraudá-los como um fluxo de receita ou em retaliação a eventos políticos, como agressão militar ou batalhas comerciais econômicas”.

Ameaça persistente avançada (APT) x malware: qual é a diferença?

Não confunda APTs com malware. O APT é o agente da ameaça, enquanto o malware é uma das várias ferramentas que o agente usa para obter acesso ao seu sistema. Quando os proprietários de pequenas empresas ouvem “malware APT”, eles assumem que o software antimalware os protegerá contra um ataque APT. Não tão.

O malware típico visa atacar rapidamente e causar o máximo de estragos possível antes de ser detectado. Mas o malware APT - muitas vezes construído sob medida - procura infiltrar-se furtivamente em uma rede e roubar o máximo de dados possível por um longo período de tempo.

Portanto, embora o hacking APT possa entrar em um sistema por meio de malware como cavalos de Tróia ou phishing, os invasores podem encobrir seus rastros enquanto se movem pelo sistema e, sem serem detectados, plantar software malicioso.

“É importante que as empresas entendam que os APTs usam uma ampla variedade de malware, desde kits de ferramentas personalizados até malware de commodity. Quando as pessoas usam o termo 'malware APT', geralmente se referem ao malware avançado e personalizado -- o Stuxnet é um bom exemplo”, diz Karim Hijazi, CEO da Prevailion, que rastreou muitos APTs proeminentes, incluindo russo, chinês, e grupos iranianos, que também usam malware de commodities com frequência.

“A questão é ainda mais complicada pelo fato de que a atividade cibernética do estado-nação não é tão preto no branco quanto pode parecer; muitas vezes haverá vários grupos envolvidos nesses esforços, desde a própria APT até grupos criminosos e contratados que concordam em trabalhar com o estado-nação”, acrescenta. “É por isso que uma organização comprometida por malware de commodity pode ser entregue a uma operação APT.”

Os tipos de malware incluem armas como ransomware que bloqueiam arquivos e desativam servidores; mecanismos de entrega que são bons em imitar arquivos legítimos e são usados para implantar outro malware sem detecção; ou ferramentas de reconhecimento projetadas para coletar informações como credenciais do usuário.

À medida que aumenta a combinação de ferramentas utilizadas e a sofisticação dos “encobrimentos”, os ataques APT tornam-se cada vez mais difíceis de identificar.

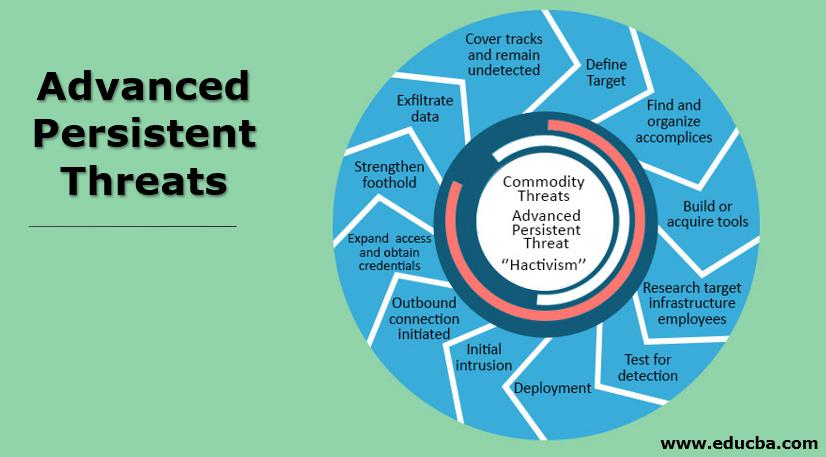

Os 9 estágios de um ataque de ameaça persistente avançada (APT)

Para se defender contra esses ataques, é útil entender cada estágio para que você possa desenvolver uma resposta de segurança APT estratégica e multifacetada que oferece camadas de proteção .

Estágio 1: Seleção de alvos

De acordo com Patrick Kelley, CTO da Critical Path Security, a seleção de alvos para ataques APT tornou-se muito menos específica ou intencional. No passado, os invasores faziam um reconhecimento cuidadoso para escolher uma empresa específica e um ponto de entrada para obter o acesso desejado.

Mas no caso do ataque de 2018 na cidade de Atlanta, por exemplo, os invasores não sabiam que haviam violado a rede da cidade. E no caso recente de um ataque a um hospital alemão, os hackers tinham como alvo um ambiente corporativo típico, mas erraram o alvo.

Neste estágio inicial, não há muito que você possa fazer para se proteger, além de implementar medidas de segurança, mantê-las atualizadas e garantir a proteção dos pontos de entrada mais vulneráveis.

Estágio 2: Coleta de informações

Depois que um alvo é determinado, os hackers coletam o máximo de dados possível antes do ataque, essencialmente “revestindo a articulação” para entender as idas e vindas daqueles que acessar sua rede. Eles geralmente coletam credenciais violadas ou dados de fornecedores que podem usar posteriormente para obter acesso à sua rede por meio de canais confiáveis.

Gerenciadores de senhas e autenticação de dois fatores/multifatores são sua melhor defesa contra hackers neste estágio.

Estágio 3: Ponto de entrada

Depois de escolher o alvo e planejar/construir a ferramenta de ataque, os invasores a “entregam” ao alvo. Normalmente, um ponto de entrada é o ponto mais fraco da rede, e os humanos - e suas medidas de segurança de endpoint muitas vezes descuidadas - podem ser esse ponto fraco.

“Com mais de um bilhão de credenciais vazadas por ano, os humanos são o ponto de entrada”, diz Kelley. “O uso de credenciais vazadas pode fornecer acesso à VPN, serviços de área de trabalho remota e contas na nuvem. O valor está nos dados, não no hardware.”

Sua melhor defesa? Explore o melhor software de segurança de endpoint e use gerenciadores de senhas e autenticação de dois fatores.

Estágio 4: escalar privilégios

Este é o estágio em que os APTs se distinguem do malware comum. Em vez de atacar, danificar e sair o mais rápido possível, os invasores expandem a ameaça para cobrir o máximo possível da rede.

Isso é muito mais fácil do que no passado. Com os cenários atuais de trabalho em casa, é quase impossível manter todas as vulnerabilidades corrigidas, mas cada vez mais trabalhadores remotos estão se conectando à rede com pouca ou nenhuma segurança de endpoint protegendo seus laptops domésticos. Encontrar um sistema sem patch ou documentação com credenciais armazenadas é incrivelmente fácil para os hackers, que então obtêm acesso a qualquer sistema na rede.

Talvez a coisa mais simples que você possa fazer seja acompanhar os patches de software, que os fornecedores lançam regularmente.

“Corrija tudo. Tenha uma postura que inclua defesa em profundidade”, diz Kelley. “Se um sistema for comprometido, certifique-se de que firewalls ou VLANs adequados estejam ocorrendo para reduzir o impacto do sistema violado.”

Estágio 5: comunicação de comando e controle

Uma vez que seu sistema está infectado, ele sinaliza o servidor do invasor para obter mais instruções, fornecendo ao agente da ameaça o controle completo de sua rede. Isso acontece porque poucas redes bloqueiam o tráfego de saída. Um método comum para os hackers é usar o Twitter Direct Messaging para enviar o sinal e se comunicar com o servidor, mas se essa conexão não puder ser estabelecida, eles encontrarão outro método.

Nesse ponto, você precisaria de visibilidade do tráfego de rede de entrada e saída, regras de firewall de saída adequadas e detecção de comportamento para se defender contra o ataque; mas ainda há uma boa chance de você não conseguir detectar a violação.

Estágio 6: movimento lateral

Neste estágio, o invasor coleta credenciais de usuário adicionais e continua a expandir o controle sobre seus servidores e estações de trabalho. Eles plantam malware como ransomware na rede e em backups para tornar a recuperação rápida extremamente difícil.

De acordo com Kelley, os invasores geralmente procuram copiadoras multifuncionais ou telefones VoIP para mover seus túneis persistentes porque esses tipos de dispositivos raramente são monitorados e normalmente mantidos por um fornecedor terceirizado. No entanto, ambos têm sistemas operacionais completos que permitem que os invasores realizem quase todas as funções fornecidas por um servidor ou estação de trabalho totalmente monitorada.

A visibilidade e as detecções de comportamento são críticas nesta fase. As redes locais virtuais (VLANs) funcionam melhor do ponto de vista da segurança porque limitam o movimento lateral, pois separam os links de transmissão da camada de dados da sua rede. No entanto, observa Kelley, à medida que os atacantes avançam pelos estágios, torna-se muito mais difícil interromper o ataque.

Estágio 7: descoberta e persistência de ativos

Neste ponto, o invasor descobriu e acessou a maioria de seus ativos. Isso normalmente leva menos de 24 horas. Quanto tempo os invasores persistirão depende de quantos pontos de ataque eles precisam, incluindo pontos de entrada externos, que eles usam caso um dos outros pontos seja detectado e bloqueado.

Novamente, a defesa contra esse estágio do ataque inclui visibilidade da atividade da rede, regras adequadas de firewall de saída e detecção de comportamento.

Estágio 8: Exfiltração

Finalmente, os invasores transferem dados de sua rede para seus servidores. Isso pode ser feito de várias maneiras, incluindo protocolos de transferência de arquivos (FTP), e-mail ou consultas ICMP e DNS, que são simplesmente solicitações do computador do invasor solicitando informações do seu servidor. Frequentemente, os invasores movem os dados muito lentamente para evitar a detecção e permanecer no sistema por mais tempo.

Visibilidade, regras de firewall de saída adequadas e detecções de comportamento permanecem essenciais para a defesa neste estágio. Além disso, Kelley recomenda restringir o acesso aos dados em um sistema necessário: “Se uma conta violada puder acessar apenas um pequeno subconjunto de dados, há menos informações que podem ser extraídas”.

Estágio 9: Retirada

Em última análise, o hacker se retira cuidadosamente do sistema e cobre seus rastros para reduzir a detecção. No entanto, eles podem deixar “portas dos fundos” para se infiltrar na organização no futuro. Em alguns casos, eles podem detonar simultaneamente o ransomware para encerrar as operações e exigir um pagamento de seis dígitos para retornar os sistemas ao status operacional.

“A maioria dos ataques fica ativa por uma média de 240 dias antes que uma organização descubra”, diz Kelley. “Neste ponto, sua melhor defesa é um bom advogado.”

Perguntas frequentes

Embora algumas dessas ferramentas possam ser um pouco mais complexas de implantar, as pequenas empresas não devem se esquecer de usar as táticas simples que todos deveriam usar, mas muitas vezes não: monitoramento de tráfego, aplicativo e lista de permissões de domínio, controle de acesso a dados confidenciais, criptografia de conexões remotas e filtragem de e-mails recebidos.

As ferramentas de detecção e resposta de endpoint (EDR) são implantadas em endpoints (laptops e estações de trabalho), bem como em servidores (no local ou na nuvem). Eles trazem importantes proteções de segurança e a capacidade de detectar adversários “que vivem fora da terra”, usando ferramentas comuns como PowerShell e técnicas que incluem processos e injeções de DLL.

“Muitas formas de malware não resultam necessariamente em uma assinatura que pode ser usada por aplicativos antimalware, mas sim em um comportamento anômalo dentro de um ambiente que pode oferecer avisos de comportamento adversário”, diz Stamper.

“O malware moderno é frequentemente executado na memória e foi projetado para 'ocultar-se ao ar livre' e parecer uma atividade legítima usando processos normais dentro do sistema operacional. Esta é a principal razão pela qual as ferramentas de EDR exigem aprendizado de máquina e back-ends de nuvem para filtrar milhões de eventos para determinar qual é a 'agulha' ruim em um palheiro cheio de agulhas.”

Empresas menores geralmente não acreditam que sejam alvos de APT porque não conseguem imaginar que um estado-nação saiba ou se importe com sua existência. Por não acreditarem que estão em risco, essas empresas não se protegem e são presas fáceis para os APTs.

“Mostro aos clientes dados de tendências que demonstram uma presença crescente de APTs e estados-nação em empresas menores”, diz Sangster. “Nossos centros de operações de segurança observam um aumento nos ataques após eventos tectônicos, como uma troca de mísseis no Oriente Médio e disputas comerciais com a China. Vimos uma Suprema Corte estadual sob ataque, um fornecedor de telecomunicações

infiltrado para estabelecer backdoors em sua tecnologia, e um escritório de advocacia alvo de retaliação por representar um cliente considerado dissidente por seu país natal.”

Enfrentando a ameaça

Embora os proprietários de pequenas empresas possam subestimar o risco que uma ameaça persistente avançada representa, esses incidentes estão aumentando em frequência e os resultados podem ser devastadores.

Embora o software antivírus e antimalware seja necessário e eficaz para alguns problemas, a maioria das pequenas empresas pode se beneficiar de consultar um profissional de segurança cibernética para avaliar seu sistema, identificar vulnerabilidades e recomendar práticas recomendadas para manter os dados confidenciais protegidos contra agentes mal-intencionados.

Dependendo do tamanho da sua empresa, pode ser hora de configurar um centro de operações de segurança (SOC) interno para fornecer monitoramento contínuo de ameaças, aplicação de patches e resposta a incidentes.

Os APTs são a prova de que nunca é cedo demais para proteger seus ativos mais valiosos.