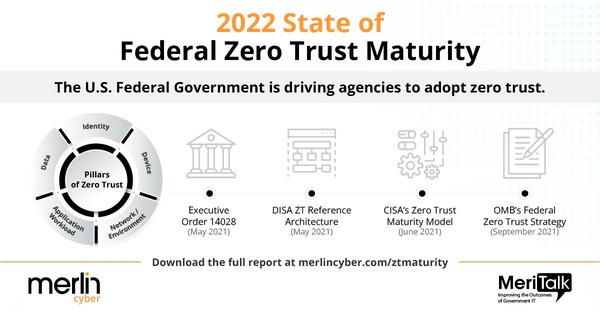

A versão final do Office of Management and Zero Trust Security Directive emitida nesta semana atraiu fortes elogios de fornecedores de tecnologias de segurança do setor privado para agências federais por seus prazos difíceis e orientação firme para as agências sobre como começar a cavar a tarefa de migrarem direção a Zero Trust Architecturas.

O OMB Ordem apresenta não menos de 19 prazos para agências federais - e seus colegas de equipe da Agência de Segurança de Segurança Cibernética e Infraestrutura (CISA) e em outros lugares através do governo - para trabalhar em zero confiança.Os prazos incluem metas de curto prazo para entregar planos para CISA e OMB, horizontes de longo prazo para questões de financiamento e um grande prazo fiscal de 2024 para alcançar uma longa lista de objetivos de segurança zero fiduciários.

“A adoção de confiança zero para agências federais oferecerá uma das melhores defesas contra um aumento constante de ataques cibernéticos, que ameaçam infraestrutura crítica, dados e nosso modo de vida”, DR. Matthew McFadden, Vice President, Cyber & Distinguished Technologist at General Dynamics Information Technology (GDIT), told MeriTalk.

"A estratégia de confiança zero finalizada da OMB é que as agências de orientação unificadas precisam acelerar os planos de segurança cibernética e fazer parceria com os líderes de tecnologia para ajudá -los a cumprir o prazo de 2024", continuou ele.

“Há algum tempo, o GDIT tem visto uma demanda substancial por soluções de confiança zero que fornecem proteção e resiliência contra ataques cibernéticos e essa ordem executiva apenas reforça.Como um dos principais integradores federais de sistemas, sabemos como aplicar soluções inovadoras de confiança zero aos maiores desafios de nossos clientes ", disse McFadden.

"Embora o Memorando Final do OMB desta semana M-22-09 forneça objetivos, orientações e ações claras a serem tomadas, as agências podem estar sentindo apreensão devido à falta de recursos e um plano bem desenvolvido para operacionalizar zero segurança de confiança", disse Miguel Sian, Vice -presidente sênior de tecnologia da Merlin Cyber.

"É aqui que é essencial que as agências colaborem com a indústria privada, que podem ajudá-los a alavancar soluções de segurança cibernética prontas para o Fed para acelerar a maturidade zero de confiança", disse ele.

Raghu Nandakumara, CTO de campo em Illumio, disse que a política final do OMB Zero Trust “acerta dois pilares principais que ajudarão a não confiar em uma realidade nacional de segurança cibernética, ambos ausentes da EO inicial do ano passado: um prazo firme e um chequegrampeado no canto superior esquerdo.”

"À medida que as organizações de todas as indústrias procuram cada vez mais a confiança para reforçar a resiliência, é essencial ter em mente que zero confiança não é uma transformação da noite para o dia - é uma jornada", disse ele.“Embora o prazo de 2024 possa parecer distante, com o quanto é necessário para construir uma agência e cadeia de suprimentos resilientes e cibernéticas, é imperativo que as organizações-particularmente agências no setor público-comecem a abraçar os principais pilares do Zero Trust (menos privilégio, visibilidade em todos os lugares, segmentação, construindo um inventário de ativos preciso e atualizado, etc..) hoje.”

“Existem etapas incrementais que as agências podem tomar para reforçar sua postura de segurança zero de confiança agora (eu.e., implementando a autenticação de vários fatores, ganhando visibilidade em suas comunicações de rede, isolando grandes faixas do seu ambiente um do outro, etc..), ”Nandakumara aconselhou.“À medida que desenvolvemos e revisamos planos perfeitos, os invasores continuarão atacando nossas redes.Embora seja importante trabalhar em direção a uma estratégia excepcional de confiança zero a longo prazo, é ainda mais crítico fazer progresso incremental hoje.”

"A estratégia final da Arquitetura de Confiança Zero da OMB fornece um roteiro para os líderes federais de TI para melhorar as defesas contra ameaças cibernéticas crescentes e persistentes", disse Matt Marsden, vice -presidente de gerenciamento de contas técnicas, setor público, do Tanium.“Com vulnerabilidades cibernéticas cada vez mais complexas, como a recente vulnerabilidade LOG4J, é fundamental que as agências sejam estratégicas em garantir e gerenciar seus terminais.”

"Sem visibilidade do ponto final, os dispositivos na vantagem tática podem permanecer criticamente expostos a ameaças", explicou ele.“Quando seus pontos de extremidade estão seguros, você pode garantir que o acesso seja controlado e seus dados sejam protegidos.”

"Zero Trust não é apenas sobre validar as identidades de usuários, mas também identificar entidades não-pessoas", disse Marsden.“Verificar os dispositivos de extremidade e ter dados precisos nesses dispositivos são peças críticas da equação.Com dados de alta fidelidade, as agências podem aplicar os princípios de menor privilégio para garantir que os ativos estratégicos sejam protegidos.Quando se trata de proteger dados confidenciais e manter os serviços de missão crítica, as agências precisam de dados precisos para entender e proteger completamente seu ambiente.”