No mundo moderno, faz sentido que a guerra cibernética seja coordenada com a guerra “cinética” mais tradicional. A equipe cibernética interrompe as comunicações do inimigo pouco antes da equipe inicial lançar um ataque, digamos. No entanto, não é isso que está acontecendo na Ucrânia, de acordo com um relatório de pesquisa dos especialistas da Kaspersky. O fluxo quase contínuo de ataques cibernéticos chega, em sua maior parte, completamente separado de ataques físicos, e a qualidade do código de combate varia muito.

Espera, Kaspersky?

Este relatório vem da equipe Global Research and Analysis Team (GReAT) da Kaspersky. Sim, o mesmo Kaspersky que foi recentemente considerado um “risco inaceitável para a segurança nacional dos Estados Unidos”, banido pelo Escritório Federal de Segurança da Informação da Alemanha e até retirado do programa de recompensas de bugs administrado pelo ex-parceiro HackerOne.

Nós, da PCMag, achamos necessário retirar os produtos Kaspersky de nossos resumos “Best of”, embora ainda possamos avaliar e relatar seus recursos. Então, por que não devemos assumir que este relatório de pesquisa é pura desinformação?

A questão é que os pesquisadores da equipe GReAT(Abre em uma nova janela) fazem seu trabalho em todo o mundo. Escolhendo alguns aleatoriamente, encontrei Suécia, Alemanha, Austrália e Argentina. Muitos deles, talvez a maioria, trabalharam em outras empresas de segurança, da Dr. Solomon à McAfee e à Symantec. Conheci alguns deles pessoalmente e participei de seus esclarecedores briefings na Black Hat e em outras conferências de segurança. Sim, alguns são claramente cidadãos russos. Alguns são baseados na Rússia. Mas, no geral, é um esforço internacional, e a pesquisa desse grupo é respeitada entre os especialistas em segurança há muitos anos.

Ataques inteligentes e não tão inteligentes

O relatório completo sobre atividades cibernéticas na Ucrânia (abre em uma nova janela) é denso em informações, mas não incrivelmente técnico. Para aqueles tentados a folhear, ele faz uma pausa para uma recapitulação ponto a ponto de vez em quando.

Uma conclusão importante são os “graus de sofisticação muito díspares” nos ataques cibernéticos observados. Imagine duas equipes de guerrilha com o objetivo de dominar um edifício inimigo fortificado. Uma equipe compromete as câmeras de segurança, infiltra-se silenciosamente e é totalmente dona do prédio. A outra equipe joga alguns coquetéis molotov pelas janelas e foge. Sim, é tão diferente.

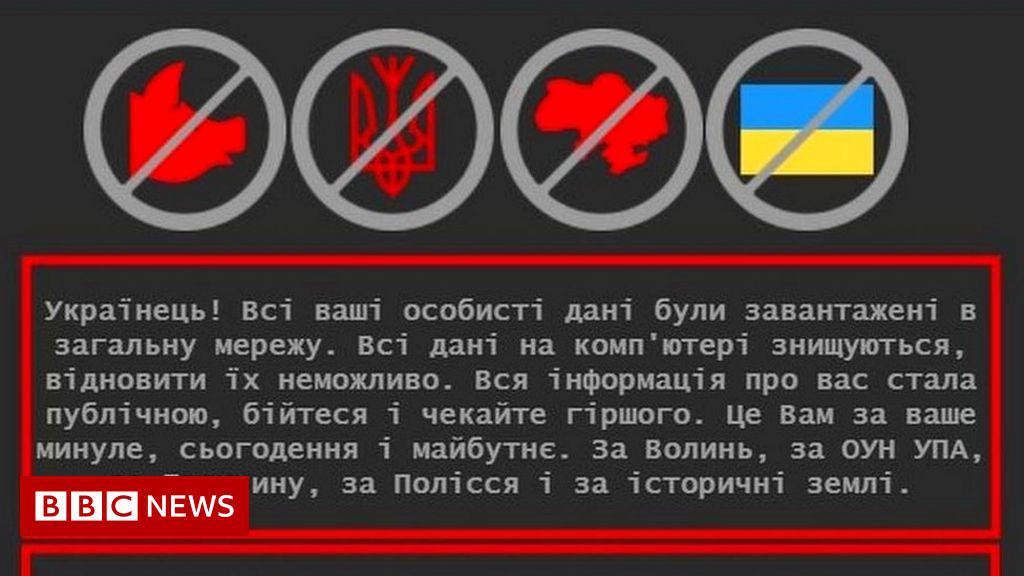

No final sofisticado, os perpetradores do ataque HermeticWiper adquiriram habilmente um certificado válido para assinar digitalmente sua carga útil perigosa. Uma vez instalado, o malware copiava-se sub-repticiamente através das redes e, em seguida, apagava os dados de seu computador host, eliminando as evidências. Depois que as defesas foram levantadas contra o HermeticWiper, uma continuação muito menos sofisticada chamada IsaacWiper tentou tomar seu lugar. O relatório caracteriza o IsaacWiper como apressado, “como se seus operadores tivessem a tarefa de destruir dados na última hora”.

Os ataques amadores vão em ambas as direções, é verdade. Você pode encontrar sites que oferecem a chance de alistar seu próprio computador em um ataque DDoS contra militares russos e alvos de recursos. Nós não aconselhamos que você participe, no entanto. De qualquer forma, o relatório não cobriu ataques contra a Rússia.

Quase sem coordenação

Em fevereiro, um ataque à rede Viasat interferiu nas comunicações militares ucranianas no momento em que a Rússia lançou um ataque físico à Ucrânia. Assim como no ataque HermeticWiper, não há impressões digitais, armas fumegantes ou outras evidências concretas ligando o ciberataque à invasão da Rússia, mas a Grã-Bretanha, a UE e os EUA culpam a Rússia.

Recomendado por nossos editores

UE e Reino Unido culpam a Rússia pelo hack que interrompeu a Internet via satélite da ViasatQuem está realmente por trás dos ataques cibernéticos que atingem a Ucrânia? EUA, Reino Unido culpam a Rússia pelo surto de ransomware NotPetyaEste exemplo de coordenação é raro, observa o relatório. Também é um caso raro em que um ataque à Ucrânia se espalhou para afetar outros países. Alguns parques eólicos na Alemanha e em outros países europeus foram desativados. Os pesquisadores dizem que “têm poucos motivos para acreditar que houve qualquer intenção de provocar efeitos adversos fora da Ucrânia” e que não esperam problemas generalizados como o surto de NotPetya de 2017.

Além disso, os numerosos ataques não parecem ser coordenados entre si. “Nosso melhor palpite é que grupos separados decidiram tirar vantagem e causar estragos imediatamente após o início do conflito”, afirma o relatório.

O que vem a seguir?

O relatório sugere que os ataques se tornarão mais focados e poderosos daqui para frente. “À medida que o conflito se arrasta, prevemos que agentes de ameaças mais sofisticados se envolverão e reorientarão suas atividades de coleta de informações. Por esse motivo, aconselhamos empresas de todo o mundo a se prepararem para o ressurgimento de ataques de ransomware.” Os indivíduos provavelmente não serão afetados, mas mesmo assim, é um bom momento para garantir que seu antivírus esteja atualizado.

Eu me pergunto se o impulso tecnológico da Rússia pode estar direcionado para outros objetivos além da guerra cibernética. O país anunciou recentemente o desenvolvimento do laser Peresvet, uma arma supostamente capaz de queimar drones e cegar satélites. Essa arma certamente poderia causar problemas para a campanha da Starlink para manter a Ucrânia conectada.

Gostou do que você está lendo?

Inscreva-se no boletim SecurityWatch para receber nossas principais histórias de privacidade e segurança diretamente em sua caixa de entrada.

Esta newsletter pode conter publicidade, ofertas ou links afiliados. A assinatura de um boletim informativo indica seu consentimento com nossos Termos de Uso e Política de Privacidade. Você pode cancelar a assinatura dos boletins informativos a qualquer momento.

Obrigado por se inscrever!

Sua inscrição foi confirmada. Fique de olho na sua caixa de entrada!

Inscreva-se para outras newsletters