Fonte da imagem: Getty Images

Cyberattacks are growing in sophistication, requiring new solutions to protect your IT systems. Endpoint detection and response (EDR) is a modern approach to cybersecurity. Learn how EDR works.As pequenas empresas são cada vez mais alvo de criminosos cibernéticos.No ano passado, 66% das pequenas empresas experimentaram um ataque cibernético.Cada vez mais, as empresas recorrem ao software de segurança do endpoint para proteger as redes de tecnologia da informação (TI).

No entanto, um desafio permanece.Os cibercriminosos empregam tantas táticas para contornar suas defesas, não é viável interromper todos os ataques sempre.

A Tecnologia de Segurança Avançada de hoje reconhece essa realidade e inclui a capacidade de abordar ameaças que se esgueiram pelas suas defesas.Uma das abordagens mais populares e eficazes é a detecção e resposta de terminais (EDR).

O que é detecção e resposta para terminais (EDR)?

A detecção e a resposta dos terminais são uma medida de segurança cada vez mais popular por um motivo importante: visibilidade.Este é o elemento essencial necessário para interromper um ataque cibernético infectando seus sistemas.

Quando um ataque penetra nas suas defesas, os sinos de alarme não saem.Na verdade, você não vai saber que um ataque está acontecendo há algum tempo.

São necessárias empresas em média 197 dias, mais de seis meses, para detectar e interromper um ataque que caiu na segurança do endpoint.Esse tipo de ataque cibernético, chamado de ameaça persistente avançada (APT), é complexa e projetada para habitar sua rede sem ser detectada por longos períodos de tempo.

Detecção de terminais e resposta encontram esses ataques ilusórios.O EDR envolve o monitoramento contínuo de seus sistemas de TI combinados com a análise de dados automatizados para identificar atividades suspeitas em seus pontos de extremidade (os dispositivos de computação usados em sua rede de TI, incluindo laptops, telefones celulares e servidores).

EDR compreende recursos de detecção, investigação e resposta.Fonte da imagem: autor

Com o EDR, o comportamento típico de seus pontos de extremidade se torna bem compreendido.Quando esse comportamento muda devido a um ataque, você é alertado e pode agir para conter a ameaça.

3 Elementos importantes da Segurança Efetiva de Detecção e Resposta de Dendimentos (EDR)

Esses componentes são necessários para que a segurança da EDR seja bem -sucedida.Esses elementos criam a visibilidade necessária para identificar e agir em uma violação de segurança.

1.Coleta e armazenamento de dados

Cada solução EDR depende de dados como elemento fundamental para criar a visibilidade de pegar ataques.Dois componentes compreendem a peça de dados.

2.Análise e capacidades forenses

Para identificar possíveis ataques, os sistemas EDR devem peneirar os dados do ponto de extremidade coletados para sinalizar anomalias.Esta investigação exige que as análises em tempo real realizadas por automação e ferramentas forenses empregadas por profissionais de segurança de TI, como Caçadores de Ameaças ou um Centro de Operações de Segurança (SOC).

3.Resposta rápida

Depois que a análise confirma uma ameaça, seu EDR deve executar a ação rápida.Resposta rápida aos incidentes de segurança ajuda você a minimizar ou evitar danos, como dados financeiros ou de clientes roubados.

A resposta de incidentes pode variar desde o envio de alertas automatizados e registrando automaticamente o usuário do endpoint até o desligamento do acesso à rede e isolando o endpoint antes que uma infecção possa se espalhar.Qualquer tecnologia EDR que você está considerando deve apoiar várias opções de resposta que você pode ajustar com base em suas necessidades.

Como funciona a detecção e a resposta dos terminais (EDR)

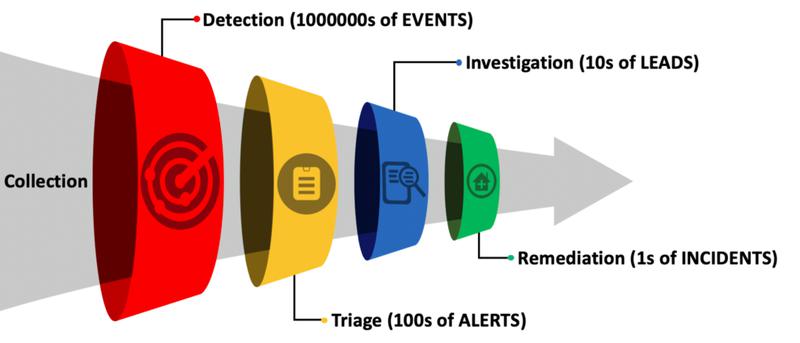

A segurança de EDR bem -sucedida envolve recursos de detecção, triagem, investigação e remediação.Estes representam estágios na filtragem através de dados de endpoint para atingir a ameaça cibernética.

1.Detecção

O processo de segurança da EDR começa com a detecção de ameaças.Para que os sistemas automatizados de um EDR encontrem ameaças, você instala um agente de software em seus pontos de extremidade para executar a coleta de dados.

O agente monitora constantemente o terminal e coleta dados de telemetria, enviando -os para um banco de dados central, onde os algoritmos de aprendizado de máquina analisam os dados para anomalias.Alterações repentinas nos processos de terminal ou comportamentos do usuário da conduta normal são sinalizados para investigação adicional.

Exemplos de atividades suspeitas incluem tentar fazer login em um ponto final de um local remoto, baixar certos tipos de arquivos de software ou desativar firewalls.O EDR combina esses sinais de comportamento irregular com a cadeia de eventos antes e depois para criar um mapa dos processos executados.

Com esse contexto mais amplo, combinado com a inteligência de ameaças, os sistemas EDR podem avaliar os bilhões de eventos em sua rede para restringir a atividade indicativa de um ataque cibernético.

2.Triagem

As plataformas EDR notificam a equipe de TI sobre atividades suspeitas.Eles enviam alertas e fornecem painéis e relatórios resumindo os resultados de descobertas algorítmicas.

É quando a triagem ocorre.A equipe de TI deve eliminar os falsos positivos.Eles também classificam os alertas como atividade maliciosa conhecida, que imediatamente desencadeia o estágio de remediação, ou incógnitas para investigação.

A fase de triagem é a mais desafiadora para as equipes de TI.Eles geralmente estão sobrecarregados com alertas, e a equipe pode perder a atividade que exige investigação mais profunda.

Para evitar isso, as equipes de TI devem revisar rotineiramente os critérios de detecção de EDR para abordar o seguinte.

3.Investigação

A fase de triagem afasta o universo de anomalias detectadas para os incógnitas, chamados leads.A partir daí, é hora de cavar os leads para confirmar atividades benignas ou maliciosas.

A equipe de TI examina cada chumbo usando técnicas de caça de ameaças para coletar contexto adicional.Este contexto permite uma melhor compreensão da atividade e por que ela está acontecendo.Por exemplo, um processo de computador desconhecido executado em um terminal pode significar um ataque ou simplesmente que um funcionário baixou um novo software.

A chave para o estágio de investigação é a velocidade.Você deseja determinar se a atividade desconhecida é maliciosa rapidamente para conter qualquer dano.

Os ataques cibernéticos de hoje empregam movimento lateral, uma tática que permite que as infecções se movam de um endpoint para outras, infectando rapidamente grandes partes da sua rede.Um bom sistema EDR acelera a fase de investigação, levando a uma resposta e remediação mais rápidas para conter movimento lateral.

4.Remediação

As ameaças confirmadas exigem uma resposta para que as plataformas EDR possam agir automaticamente.

As respostas incluem táticas, como interromper os processos de computador em execução no terminal infectado e isolando o endpoint do restante da sua rede.Algumas soluções EDR podem salvar automaticamente arquivos e dados armazenados no ponto final enquanto remove a infecção.

Parte dos esforços de remediação envolve sua equipe de TI, determinando a extensão do dano.Os dados do cliente foram roubados?Quais vulnerabilidades de rede precisam abordar?

Compreender o alvo do cibercriminal e como o ataque ocorreu permite que você faça as ações adequadas.Também permite que sua equipe colete conhecimento específico para fortalecer sua segurança de rede.

O processo EDR é como um funil peneirando através de dados para aumentar o zoom em ameaças.Fonte da imagem: autor

Perguntas frequentes

Uma palavra final sobre EDR

É fácil ver a detecção de terminais e a implementação da resposta como uma baixa prioridade.Você prefere garantir que as ameaças não possam superar sua segurança em primeiro lugar.Mas um único funcionário enganado a clicar em um arquivo enviado por e -mail pode desencadear um ataque que ignora suas defesas.

Edr coloca o poder de volta em suas mãos.Em vez de limpar reativamente após um ataque cibernético e esperar que informações confidenciais não fossem roubadas, use EDR para encontrar e interromper proativamente os ataques.

A proliferação de pontos de extremidade, como tablets e smartwatches, combinada com a crescente sofisticação de ataques cibernéticos, faz com que a EDR seja um componente essencial da segurança de TI de todas as organizações.