La cybercriminalité est une entreprise et lucrative à cela.Nous entendons parler des organisations volées et chantées, souvent pour des millions de dollars, des livres et des crypto-monnaies.Quelque part, vous pouvez parier que quelqu'un est allongé dans une voiture de sport, faisant tourner le cognac, gonflant sur un cigare et célébrant le style de vie sur Instagram.

En tant que tel, cela peut - si vous avez beaucoup de chance - être révélateur de demander aux professionnels de la cybersécurité comment ils feraient leur fortune s'ils se réveillent un matin et décideraient de changer les côtés.Comment, sachant ce qu'ils savent, feraient-ils leur premier million de crypto-monnaies et achèteraient-ils une première Bentley?

Mais pas dans ce cas."Vous devrez signer une NDA", explique le professeur Ali Al-Sherbaz FBCS.Souriant, Dr Qublai Ali-mirza dit: «Tu ne peux pas me citer.'

Les deux travaillent pour l'Université de Gloucestershire, où Sherbaz est professeur agrégé et chef de matière académique en informatique technique et appliquée.Ali-Mirza est un chef de cours en cybersécurité.

Respect à contrecœur de l'ingénierie inverse

Alors, quelle élément de malware a-t-il trouvé le plus fascinant?À qui admire-t-il le plus?

‘Zeus,' says Ali-Mirza emphatically.«Il a été identifié pour la première fois en 2007. It couldn't be spotted. It worked under the radar for two years and, the records show, it stole more the one hundred million dollars but, I'm sure it stole more than that.'

Zeus était un cheval de Troie qui courait sur les systèmes Windows.Bien qu'il ait été utilisé pour mener de nombreuses attaques malveillantes, elle a gagné l'infamie comme moyen de voler des informations bancaires en saisissant, en entrant un keylog et en manipulant le trafic de navigateur.Il a été réparti principalement par le phishing et le téléchargement au volant. Zeus' superpower was its ability to remain undetected.Beaucoup des meilleurs programmes antivirus contemporains ont été perplexes par ses techniques furtives.

‘It was really cleverly designed,' says Qublai. ‘I've analysed Zeus and variants of it myself.La façon dont il a été programmé était vraiment bonne.Je veux dire par là qu'il se propageait vraiment efficacement et, alors qu'il se propageait, il se transformait en autre chose.À mesure qu'il progressait, il a changé ses signatures [de fichiers] et son heuristique - son comportement.Et, il supprimait les versions précédentes de lui-même. It was very biological...'

Pour son argent, Al-Sherbaz dit que Chernobyl reste un élément de logiciel malveillant qui mérite d'être connu - pour de nombreuses mauvaises raisons.Ce virus est apparu en 1998 et a continué à infecter près de 60 millions d'ordinateurs à travers le monde.

Chernobyl's payloads were highly destructive. If your system was vulnerable, the virus could overwrite critical sectors on the hard disk and attack the PC's BIOS.Endommager ceux-ci et l'ordinateur est rendu inopérable.

‘Zeus though, it was really intelligent,' Al-Sherbaz says, agreeing with his colleague.«Les groupes, je pense, comprennent comment fonctionnent les vrais virus biologiques.Ils ont recruté des gens intelligents. I'm really interested in how they recruit people. These aren't just people who do coding. I'm sure they must have a recruitment process and get people from different backgrounds – cryptanalysts… biologists… network security experts.C'était impressionnant.'

Yesterday's troubles and today's

Wind the clock forward to today and we're still seeing malware that can evade detection and, ultimately, avoid anti-virus software. Today's top AV programmes promise isolation, removal, real-time blocking, detection, response, behaviour-based monitoring and remediation.La liste continue. Despite all this and decades of product development, we're still vulnerable to malware.Pourquoi?

‘It's a good question,' says Dr Ali-Mirza. ‘Your antimalware software is consuming resources and you're still vulnerable.La réponse est simple. Though the industry is advanced, there's a lack of intelligence sharing. It's about business. A lot of the tools and techniques are proprietary and [firms] don't share the intelligence among themselves. A lot of organisations are quite closed off, they don't share their techniques. They take pride in this, saying: “Our database of malware signatures is better than x, y, z's".'

Cette approche peut offrir aux vendeurs un avantage marketing.Cela leur permettra de vendre leurs produits en fonction de la richesse de leur base de données de signatures de virus connus. It doesn't, however, afford vendors a technical advantage.

«Les vendeurs pourraient dire:« Nous sommes les premiers à identifier ce logiciel malveillant. If you buy our product, you are more secure",' Dr Ali-Mirza explains.«Le problème est d'identifier juste une signature… juste une caractéristique heuristique... just a piece of malware – it isn't enough.Les logiciels malveillants deviennent mortels en fonction de la vulnérabilité qu'il exploite. When a zero-day attack is identified and exploited, that's the most lethal thing in this industry."

Les criminels ont des avantages injustes

The playing field where attack and defence happen isn't level.La paire d'universitaires de sécurité a rapidement souligné que ceux qui travaillent sur le côté droit de la loi sont liés par certaines restrictions importantes.

Firstly, malware itself isn't bound or limited by any legislation: criminals can use any tool and any technique.Ali-Mirza dit: «Ils peuvent ramasser n'importe quel outil open source, l'améliorer davantage et l'utiliser comme attaque.

‘Hackers are getting more innovative too,' he continues.«Mais, plus important encore, les criminels ne doivent faire les choses une fois.La sécurité, en revanche, est un exercice cohérent qui doit évoluer.'

Faisant écho à ce point, le professeur Ali al-Sherbaz explique que, à son avis, les criminels ont un autre énorme avantage: ils ont, dans une certaine mesure, le luxe du temps.En ce qui concerne la conception et le déploiement de leur logiciel, ils peuvent planifier, tester, itérer et, enfin, attaquer leur défaut choisi.Les défenseurs, cependant, ne peuvent avoir que des moments à réagir lorsqu'ils remarquent une vulnérabilité exploitée.

Dissection des ransomwares

De tous les types et les familles de logiciels malveillants qui font des dégâts quotidiens en ligne, le ransomware est le genre qui vole la plupart des titres.De Wannacry à l'attaque du pipeline colonial, aux aliments JBS et aux attaques financières, les ransomwares ont causé des ravages.

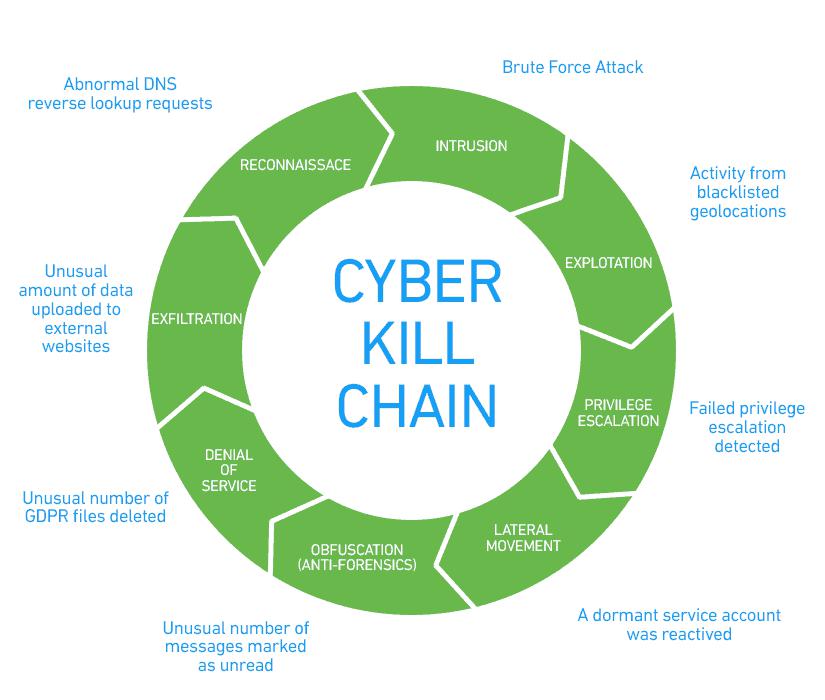

It's against this backdrop that Dr Ali Mirza and four others from the School of Computing and Engineering at the University of Gloucester published the paper: Ransomware Analysis using Cyber Kill Chain.