L'idée qu'un ordinateur quantique pourrait un jour casser le bitcoin gagne rapidement du terrain. En effet, les ordinateurs quantiques deviennent suffisamment puissants pour factoriser de grands nombres premiers, un élément essentiel de la cryptographie à clé publique de Bitcoin.

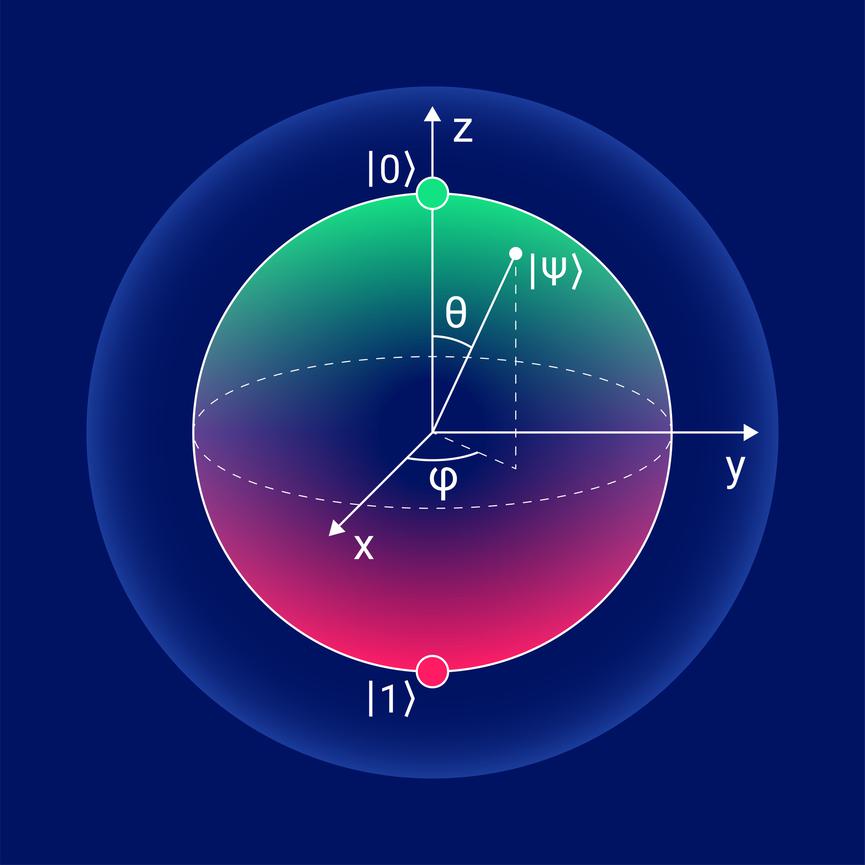

Les ordinateurs quantiques s'appuient sur ce que l'on appelle l'algorithme de Shor pour réaliser cet exploit. L'algorithme de Shor raccourcit considérablement le temps nécessaire pour résoudre les problèmes de factorisation. Il est également conçu sur mesure pour l'informatique quantique, car il exploite la "superposition" des états utilisés dans l'informatique quantique.

Déroulement de la cryptographie à clé publique

La sécurité derrière la création de portefeuille et la signature des transactions repose sur la cryptographie à clé publique. Qu'est-ce que la cryptographie à clé publique ?

Commençons par noter que le protocole de Bitcoin repose sur un algorithme de signature numérique à courbe elliptique (ECDSA) pour créer une clé privée et sa clé publique correspondante. Les utilisateurs de Bitcoin devraient connaître les deux.

Les clés publiques utilisent une fonction de hachage pour créer l'adresse publique de votre bitcoin (ce avec quoi vous envoyez et recevez des fonds). Cette clé publique elle-même était destinée à être partagée avec d'autres utilisateurs. Le fait que les utilisateurs de crypto se sentent obligés de cacher leur clé publique suggère que le système de clé est intrinsèquement défectueux.

Les clés privées sont utilisées pour signer et valider les transactions, et sont donc gardées secrètes.

Alors que la clé publique d'un utilisateur peut être dérivée mathématiquement de sa clé privée, les clés privées ne peuvent pas être dérivées de clés publiques. Cette "fonction à sens unique" dépend de l'incapacité de tout ordinateur classique à factoriser facilement de grands nombres premiers.

La magie de l'algorithme de Shor

En 1994, le mathématicien Peter Shor a révélé un algorithme quantique qui peut en réalité dériver une clé privée d'une clé publique. L'algorithme de Shor y parvient en réduisant le nombre d'étapes nécessaires pour trouver les facteurs premiers des grands nombres.

Alors qu'un ordinateur classique peut réduire n'importe quel problème de facteur à une question de recherche d'ordre, il ne peut pas résoudre le problème de recherche d'ordre lui-même. Cependant, les ordinateurs quantiques sont exceptionnellement efficaces pour résoudre ce problème de recherche d'ordre. En effet, leur accélération par rapport aux algorithmes classiques évolue de manière exponentielle.

Avec l'algorithme de Shor, toute personne disposant d'un ordinateur quantique suffisamment puissant - environ 2300 qubits (source) - peut reconstituer une clé privée à partir de sa clé publique correspondante.

Une fois qu'une clé privée est connue, un attaquant peut créer une signature numérique vérifiable par sa clé publique correspondante. Comme vous vous en doutez, cela permet à un attaquant d'accéder aux fonds du compte d'un utilisateur. Selon le compte, l'attaquant peut également accéder à des détails supplémentaires sur l'utilisateur. Ici, le vol d'identité devient une possibilité très réelle.

Discerner qui est vulnérable.

Au début de Bitcoin, la clé publique d'un utilisateur servait d'adresse de réception. Par conséquent, toute personne effectuant une transaction bitcoin pouvait facilement voir la clé publique du destinataire.

Cependant, les experts en cryptographie se sont vite rendu compte que ces adresses de « paiement à clé publique » (p2pk) pourraient un jour être exploitées. En 2010, les utilisateurs de bitcoin ont commencé à remplacer leurs adresses p2pk par des adresses «pay to pubkey hash» (p2pkh) (toujours utilisées aujourd'hui).

Ce n'est pas par hasard que les adresses p2pkh réutilisées ne doivent pas non plus être considérées comme sûres. Une fois que quelqu'un transfère des fonds depuis une adresse p2pkh, sa clé publique devient publique. Par conséquent, de nombreux portefeuilles empêchent actuellement les utilisateurs de réutiliser une adresse.

Au total, environ un quart de tous les bitcoins restent dans ces deux types d'adresses (p2pk et p2pkh réutilisé). Ces pièces deviendront éventuellement très vulnérables au vol, car toute personne disposant d'un ordinateur quantique puissant pourra calculer la clé privée à partir d'une telle adresse.

Bien que la plupart des investisseurs en bitcoins n'utilisent plus les adresses p2pk, ils y restent de toute façon vulnérables. Une fois qu'un ordinateur quantique obtient publiquement une clé privée à partir d'une clé publique, le prix du bitcoin va très probablement chuter.

Détournement de transaction

Un attaquant qui peut effectuer un détournement de transaction (en direct) devra accomplir plusieurs tâches en peu de temps. Après avoir exécuté l'algorithme de Shor pour dériver la clé privée, l'attaquant doit ensuite créer, signer et diffuser la transaction en conflit.

Toutes ces étapes peuvent être réalisées en peu de temps si un ordinateur quantique puissant est présent. Le résultat sera similaire à une attaque à double dépense, à l'exception que l'attaquant est le seul bénéficiaire.

Un mineur entreprenant peut combiner cette attaque de détournement de transaction avec une attaque de minage égoïste. Avec une puissance de calcul quantique suffisante, un mineur pourrait créer sa propre chaîne secrète et publier sélectivement des blocs sur la chaîne publique.

Ce faisant, l'attaquant quantique provoquera une réorganisation de la chaîne publique (un retour en arrière de la chaîne). Dans ce scénario, l'attaquant acquiert tous les fonds et bloque les récompenses contenues dans toutes les transactions dépensées - dans les transactions désormais écrasées.

Visibilité de la racine pivotante et de la clé publique

Les utilisateurs de Bitcoin qui cherchent à garder leurs transactions privées pourraient être bloqués par des sociétés comme Glassnode et Chain Analysis. Ces entreprises accèdent et compilent les journaux à partir du mempool d'un nœud, en affichant les clés publiques pour chaque transaction du processus.

De toute façon, les clés publiques pourraient bientôt être à nouveau rendues publiques. Une mise à niveau de bitcoin nommée Taproot vise à rendre toutes les clés publiques visibles sur la blockchain. La base de cette mise à niveau est de rendre les transactions bitcoin plus flexibles (par exemple en permettant l'utilisation de nouveaux types de signature).

En rendant les clés publiques visibles, bien sûr, Taproot augmentera la vulnérabilité quantique du bitcoin. Les critiques remettent en question la justification d'une telle mise à niveau puisque le bitcoin fonctionne principalement comme une réserve de valeur.

Pas de solutions faciles

Compte tenu de ces défis, il semble justifié d'exiger que tous les bitcoins soient transférés vers une nouvelle adresse p2pkh. Outre les complications juridiques que cela pourrait entraîner, il est peu probable que cela serve de solution à long terme.

Les ordinateurs quantiques finiront par devenir suffisamment rapides pour surmonter également les protections p2pkh. Au lieu de cela, l'instauration d'une cryptographie résistante quantique semble être l'option la plus viable pour relever ce défi.

Quantum Resistant Ledger (QRL) joue un rôle déterminant dans ce processus. La crypto-monnaie intègre un schéma de signature basé sur le hachage résistant au quantum nommé XMSS (eXtended Merkle Signature Scheme). Si nécessaire, QRL peut également mettre à jour ce schéma de signature sans compromettre sa sécurité.

QRL n'a cependant pas simplement créé une blockchain post-quantique autonome. Il a également créé enQlave, un portefeuille Ethereum qui sécurise tout solde de jetons Ether ou erc20 contre le vol quantique. Cette innovation intègre la vérification de signature XMSS sur Ethereum.

Peter Waterland a fondé QRL après avoir conclu que les ordinateurs quantiques constituaient une menace mortelle pour les crypto-monnaies.

Note de conclusion

Essayer de résoudre ces problèmes avant l'arrivée des ordinateurs quantiques est un peu grisant. C'est analogue à la reconstruction d'un moteur de voiture pendant que le moteur tourne et descend une pente. Au bas de la colline, la voiture roulera sur une falaise si vous ne finissez pas à temps. La mise en œuvre de Taproot revient à avoir l'accélérateur bloqué en même temps.

Les investisseurs en bitcoins qui pensent que l'informatique quantique reste une menace lointaine risquent d'être pris au dépourvu par la technologie.

L'informatique quantique a déjà progressé rapidement, bien plus vite que ce que de nombreux scientifiques avaient prédit. Et puisque les entreprises technologiques continuent d'investir des millions de dollars dans la recherche et le développement, rien ne peut être tenu pour acquis.

Pour les investisseurs en crypto-monnaie désireux d'adopter une approche proactive de la sécurité de la blockchain, les solutions intégrant la cryptographie post-quantique semblent être leur meilleur pari à long terme.

À l'heure actuelle, Quantum Resistant Ledger est la seule entreprise de blockchain qui s'engage de manière crédible dans cette direction. Rejoignez la discussion sur l'avenir de la cryptographie post-quantique dès aujourd'hui sur notre canal Discord.

En savoir plus sur Benzinga

© 2021 Benzinga.com. Benzinga ne fournit pas de conseils en investissement. Tous les droits sont réservés.