Introduction

Falcon Horizon, la solution de gestion de la posture de sécurité dans le cloud de CrowdStrike, utilise des politiques de configuration et de comportement pour surveiller les déploiements de cloud public, identifier de manière proactive les problèmes et résoudre les problèmes de sécurité potentiels. Cependant, les clients ne sont pas limités à des politiques prédéfinies. Cet article passera en revue les différentes options de création de politiques personnalisées de gestion de la posture de sécurité du cloud dans Falcon Horizon.

Vidéo

Configuration des politiques

Le tableau de bord principal de Falcon Horizon illustre un aperçu des découvertes récentes sur tous les comptes et fournisseurs de cloud enregistrés.

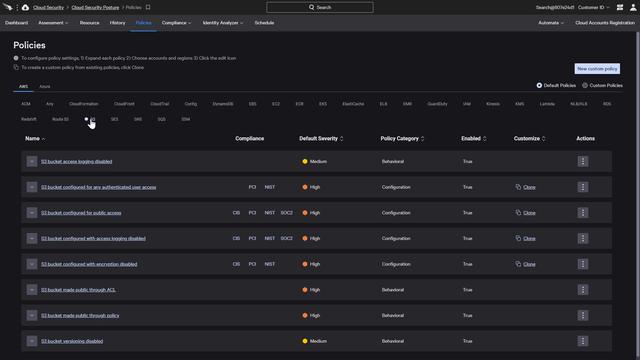

Ces résultats sont basés sur la configuration de la stratégie. L'onglet "Politiques" affiche des options complètes, classées par fournisseur et service, pour surveiller les erreurs de configuration du cloud ainsi que les comportements malveillants. Dans cet exemple pour le service S3 d'Amazon, il existe un certain nombre d'options de politique pour les deux catégories. Falcon Horizon fournit également la fonctionnalité permettant de créer des politiques personnalisées adaptées pour répondre au mieux aux besoins d'une organisation.

Création d'une politique personnalisée

Dans l'onglet "Politiques" sous "Posture de sécurité du cloud", il existe une option pour créer une "Nouvelle politique personnalisée".

Un assistant guidera la création de la nouvelle politique. La première étape consiste à choisir le fournisseur de cloud applicable.

Ensuite, un nouveau nom de stratégie, une description et une gravité sont attribués. Dans l'exemple ci-dessous, cette stratégie d'identité Azure personnalisée est de gravité moyenne.

Pour créer une nouvelle stratégie à partir de zéro, l'étape suivante consiste à choisir un type d'actif qui correspondra au service cloud. L'exemple ci-dessous montre un type d'actif d'utilisateur AD. (L'option de sélection d'une politique de base sera couverte sous "Modifier les politiques existantes".)

Une fois le type d'actif sélectionné, des filtres et des conditions peuvent être ajoutés. L'ajout de règles basées sur un certain nombre de critères supplémentaires, y compris des comptes, des groupes ou des locataires spécifiques, rend la nouvelle stratégie plus spécifique. Vous trouverez ci-dessous une stratégie qui recherche les comptes activés où les informations d'identification ne sont pas enregistrées pour MFA, mais les informations d'identification elles-mêmes sont activées.

Modifier les politiques existantes

Dans de nombreuses situations, il peut être utile de commencer avec une règle existante et d'apporter des modifications ou des ajouts. Il existe deux manières différentes d'aborder cela dans l'interface utilisateur. Dans la liste des stratégies, certaines stratégies incluent un lien "Cloner". Le clonage d'une stratégie conservera tous les détails de la stratégie et de la conformité, tout en permettant de modifier les critères de la règle.

Sinon, la sélection de l'option "Nouvelle politique personnalisée" présentera des options pour le fournisseur de cloud applicable.

Ensuite, vous êtes invité à entrer un nom et une gravité de stratégie personnalisée avant de sélectionner le service cloud approprié. L'écran suivant comprend deux options principales. Comme indiqué ci-dessus, la sélection d'un type d'actif est la première étape de la création d'une politique vierge. En revanche, choisir de commencer avec une stratégie de base existante répliquera cette stratégie et la logique de requête associée (illustrée ci-dessous pour AWS EC2).

Une fois que la politique clonée ou de base a été sélectionnée, il existe un certain nombre d'options pour apporter des modifications. Les champs et opérations existants peuvent être modifiés. Bien que l'icône de la corbeille offre la possibilité de supprimer des critères, de nouveaux critères peuvent également être ajoutés à l'aide de n'importe quel nombre de champs. Dans l'exemple ci-dessous, les ports considérés comme à haut risque peuvent être ajoutés ou supprimés. Une règle pour le nom de la balise a été ajoutée pour garantir que cette règle sera déclenchée chaque fois que l'entrée publique sur les ports à haut risque est autorisée vers les systèmes avec une balise NON égale à "test".

L'option "Tester la règle personnalisée" en surbrillance ci-dessus fournit un aperçu des performances de cette règle dans l'environnement.

Conformité

Après avoir enregistré les filtres de politique personnalisés, il existe des options pour mapper cette politique aux contrôles de conformité. Bien que les stratégies clonées incluent déjà toutes les associations de conformité, celles-ci peuvent également être modifiées selon les besoins.

Lorsque vous utilisez une règle de base ou que vous partez de zéro, l'étape suivante présentera des options de menu pour la conformité. Les cadres de conformité intégrés CrowdStrike peuvent être sélectionnés, mais il existe également l'option "Ajouter une nouvelle conformité".

En ne renseignant que quelques champs, les politiques peuvent être associées à une référence personnalisée ou à des cadres de conformité qui ne sont actuellement pas intégrés à la plate-forme.

Une fois l'exigence enregistrée, elle apparaîtra dans la liste déroulante afin que la version, la section et l'exigence puissent être mappées avec la politique personnalisée avant l'enregistrement.

Après avoir mappé la conformité, l'étape suivante consiste à enregistrer la stratégie.

Évaluations

Les nouvelles politiques seront répertoriées sous l'onglet "Politiques" en tant que politiques personnalisées. Les boutons en haut font pivoter l'affichage entre les politiques par défaut et personnalisées pour chaque service.

Avec les politiques par défaut et personnalisées en place, les évaluations sont effectuées à intervalles réguliers et configurables. Les résultats de l'évaluation peuvent être filtrés pour se concentrer rapidement sur une gravité, un compte, une région, un service ou un type spécifique. En outre, un indicateur "personnalisé" est utilisé à côté du nom de la stratégie pour aider à identifier ces stratégies personnalisées.

Conclusion

Alors que les organisations continuent de déployer des données et des applications critiques dans le cloud, il est essentiel que ces ressources soient correctement configurées et protégées. En plus de surveiller les déploiements multi-cloud pour les mauvaises configurations et les comportements, Falcon Horizon permet aux clients de créer des politiques personnalisées qui répondent au mieux à leurs besoins organisationnels et de conformité.