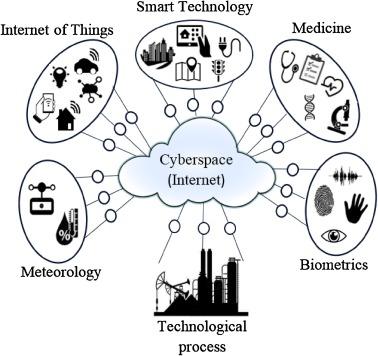

La sécurité physique de l'information résout les problèmes de sécurité des systèmes physiques utilisés pour maintenir et mettre en œuvre des solutions de sécurité réseau, y compris l'Internet des objets, l'Internet des objets industriel, les technologies d'exploitation et les systèmes de contrôle industriels. Ces technologies et les équipements connexes jouent un rôle de plus en plus important dans les infrastructures critiques, les gouvernements, les entreprises, les villes, les bâtiments, les transports et, finalement, notre vie quotidienne.

Lorsque vous regardez l'architecture de l'un de ces systèmes, vous trouverez des systèmes de réseau intelligents avec des capteurs intégrés, plusieurs processeurs de données et des actionneurs physiques qui perçoivent et interagissent avec le monde physique. Ces systèmes prennent en charge les opérations en temps réel et aident à faire avancer la tâche de sécurité d'abord pour protéger la vie humaine, les infrastructures et les investissements financiers dans l'équipement et les opérations.

Au fur et à mesure que la transformation digitale se poursuit, les employés se sont adaptés à la nouvelle norme du travail à domicile ou dans un lieu de travail mixte. Ces technologies sont devenues moins chères, peuvent être gérées à distance et remplissent plus de fonctions que jamais. Cela comprend la capacité de détecter et d'arrêter les collisions de voiture (freinage automatique), d'allumer automatiquement les réverbères au crépuscule au lieu de fixer l'heure. Ces systèmes sont efficaces et peuvent réduire les coûts, améliorer la maintenance, sauver des vies et protéger les ressources physiques contre les dommages.

Malheureusement, avec toute cette efficacité, il y a des risques. Ces systèmes sont distribués, en réseau, avec des systèmes d'exploitation et des applications, et nécessitent une maintenance et une évaluation pour garantir que les risques ne disparaissent pas complètement. Les conséquences d'une panne accidentelle ou d'une cyberattaque malveillante et d'une attaque physique peuvent avoir de graves répercussions sur la vie humaine et l'environnement. La sécurité physique de l'information est une protection et une stratégie qui protègent ces ressources en dehors des technologies de l'information traditionnelles. Elle prend en compte des attributs tels que les communications cellulaires, IPv6, les conditions environnementales, les évaluations de la sécurité et les stratégies de gestion et d'atténuation pour assurer des opérations continues et fiables.

Propriétés uniques

Premièrement, quels attributs uniques doivent être modélisés et pris en compte lors de la protection de la sécurité physique des informations?

Accès physique: Bien que cela puisse sembler une exigence simple, un puissant accès physique aux boutons, aux ports, aux câbles, aux connexions réseau et même à l'alimentation est absolument nécessaire pour garantir que l'appareil est physiquement inviolable. Cela peut inclure des serrures à clé physiques, des vis inviolables, des faisceaux de câbles durcis et même des équipements câblés pour remplacer les câbles d'alimentation standard.

Environnement: Ces équipements fonctionnent dans des conditions environnementales qui peuvent exercer une pression sur leur travail, la température, l'humidité, le sable/la poussière et même des éléments corrosifs. Pour les environnements les plus extrêmes, considérez l'équipement qui a été testé selon la norme MIL-STD-810 pour prouver que l'environnement ne provoque pas l'échec de la tâche.

Cybersécurité: Étant donné que ces appareils sont essentiellement des systèmes informatiques distribués, ils peuvent souffrir des mêmes défauts électroniques que n'importe quel système d'exploitation ou application. Les composants logiciels et micrologiciels doivent être soumis à des tests de pénétration, à des évaluations de vulnérabilité, à un contrôle des modifications et à une gestion des correctifs pour garantir que les cyberattaques ne compromettent pas les tâches des actifs. Cela comprend le fonctionnement physique des équipements externes contrôlés par les ressources, ce qui peut imposer un fardeau à la vie humaine et à l'environnement physique.

Planification: En raison de la nature des équipements classés et gérés dans le cadre de la sécurité physique de l'information, leurs procédures d'exploitation standard et leur planification doivent être uniques. Vous ne pouvez pas simplement déployer un correctif et le redémarrer, ni effectuer un test de pénétration actif pendant le fonctionnement normal. De plus, si un problème est détecté, toute interruption utilisée pour y remédier peut entraîner d'autres conséquences imprévues, telles que l'indisponibilité du système de protection contre les incendies dans le bâtiment. Toutes les ressources prenant en charge ces systèmes doivent avoir des plans de sauvegarde opérationnels, une gestion des temps d'arrêt et une gestion des exceptions lorsqu'elles sont attaquées ou deviennent disponibles.

Analyse des risques: Étant donné que ces appareils interagissent avec le monde physique, une évaluation des risques est nécessaire à chaque niveau d'exploitation pour déterminer les impacts potentiels et toute stratégie d'atténuation afin d'éviter qu'un événement catastrophique ne se produise. Par exemple, si une usine de traitement de l'eau est endommagée électroniquement ou physiquement, comment empêcher l'empoisonnement d'un système d'alimentation en eau utilisant un système de contrôle électronique?

Privacy: These systems can contain a plethora of personally identifiable information from video recordings from cameras to details from door access card readers. Depending on the geolocation and local laws, this data requires proper encryption, storage, and data to ensure that private information is protected.

Reliability: The reliability of these systems is critical. Pendant l'opération, il est inacceptable d'effectuer un redémarrage pour effacer les erreurs. Outre le fonctionnement normal, les pannes de courant, la reprise après sinistre et la haute disponibilité sont des considérations importantes dans la conception et la mise en œuvre de ces systèmes.

Garantie: L'une des considérations les plus importantes et souvent négligées est la prise en charge de tous les composants du système. Cela comprend la durée de vie des pièces de rechange pour les composants physiques et la durée de vie prévue des mises à niveau logicielles et des correctifs de sécurité. Si le système utilise un composant commercial prêt à l'emploi, combien de temps le fournisseur prévoit-il de prendre en charge le composant ou le logiciel avant la fin de la vie du produit? Étant donné que la mise en œuvre de nombreux systèmes dure plus de dix ans, la prise en charge devrait dépasser tout fournisseur qui prévoit de se retirer des produits inclus. Dans le cas contraire, le système pourrait devenir inopérant avant son amortissement prévu.

En plus de ces caractéristiques, la sécurité physique de l'information peut également avoir des considérations spéciales, telles que la sécurité de la chaîne d'approvisionnement et le support de géolocalisation, et nécessite une certification spéciale en fonction de sa tâche. Cependant, une chose est sûre: Comme nous utilisons de plus en plus de technologies dans notre vie quotidienne, la demande de sécurité physique de l'information augmente également. Cela nous protège contre les abus accidentels et potentiellement malveillants de ces systèmes et ressources et nous aide à garantir que leurs tâches programmées ne sont pas interrompues ou compromises.