Source de l'image: Getty Images

Cyberattacks are growing in sophistication, requiring new solutions to protect your IT systems. Endpoint detection and response (EDR) is a modern approach to cybersecurity. Learn how EDR works.Les petites entreprises sont de plus en plus ciblées par les cybercriminels.L'année dernière, 66% des petites entreprises ont connu une cyberattaque.De plus en plus, les entreprises se tournent vers Endpoint Security Software pour protéger les réseaux de technologies de l'information (TI).

Pourtant, un défi demeure.Les cybercriminels utilisent autant de tactiques pour contourner vos défenses, il n'est pas possible d'arrêter toutes les attaques à chaque fois.

La technologie de sécurité avancée d'aujourd'hui reconnaît cette réalité et comprend la possibilité de traiter les menaces qui se faufilent à travers vos défenses.L'une des approches les plus populaires et les plus efficaces est la détection et la réponse des points de terminaison (EDR).

Qu'est-ce que la détection et la réponse (EDR) (EDR)?

La détection et la réponse des points de terminaison sont une mesure de sécurité de plus en plus populaire pour une raison clé: la visibilité.C'est l'élément essentiel requis pour arrêter une cyberattaque infecte vos systèmes.

Lorsqu'une attaque pénètre dans vos défenses, les alarmes ne partent pas.En fait, vous ne savez pas qu'une attaque se produit pendant un certain temps.

Il faut des entreprises en moyenne 197 jours, plus de six mois, pour détecter et arrêter une attaque qui a glissé par la sécurité des points finaux.Ce type de cyberattaque, appelé menace persistante avancée (APT), est complexe et conçue pour habiter votre réseau non détecté pendant de longues périodes.

La détection et la réponse des points finaux trouvent ces attaques insaisissables.L'EDR implique une surveillance continue de vos systèmes informatiques combinés à une analyse automatisée des données pour identifier l'activité suspecte sur vos points de terminaison (les appareils informatiques utilisés sur votre réseau informatique, y compris les ordinateurs portables, les téléphones portables et les serveurs).

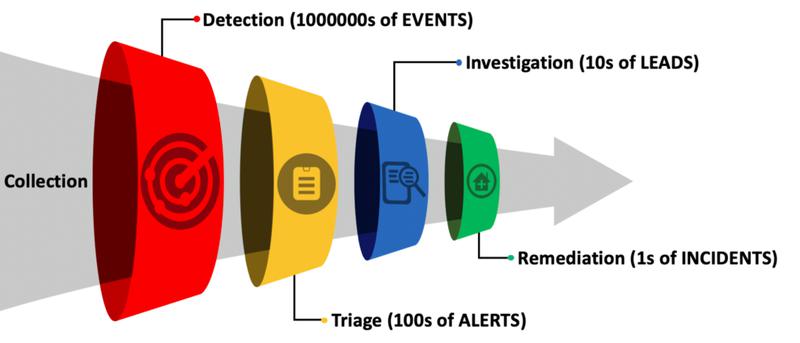

EDR comprend des capacités de détection, d'enquête et de réponse.Source de l'image: auteur

Avec EDR, le comportement typique de vos points de terminaison devient bien compris.Lorsque ce comportement change en raison d'une attaque, vous êtes alerté et pouvez agir pour contenir la menace.

3 Éléments importants de la détection et de la réponse de point de terminaison efficaces (EDR)

Ces composants sont nécessaires pour que la sécurité EDR réussisse.Ces éléments créent la visibilité requise pour identifier et agir sur une violation de sécurité.

1.Collecte et stockage de données

Chaque solution EDR repose sur les données comme l'élément fondamental pour créer la visibilité pour attraper les attaques.Deux composants comprennent la pièce de données.

2.Analytique et capacités médico-légales

Pour identifier les attaques potentielles, les systèmes EDR doivent passer au crible les données de point final collectées pour signaler les anomalies.Cette enquête nécessite des analyses en temps réel effectuées par l'automatisation et les outils médico-légaux employés par les professionnels de la sécurité informatique, tels que les chasseurs de menaces ou un centre d'opérations de sécurité (SOC).

3.Une réponse rapide

Une fois que l'analyse confirme une menace, votre EDR doit effectuer une action rapide.Une réponse rapide aux incidents de sécurité vous aide à minimiser ou à prévenir les dommages tels que les données financières ou clients volées.

La réponse de l'incident peut aller de l'envoi d'alertes automatisées et de connecter automatiquement l'utilisateur de point final à l'arrêt de l'accès au réseau et à l'isolement du point final avant qu'une infection ne puisse se propager.Toute technologie EDR que vous envisagez doit prendre en charge plusieurs options de réponse que vous pouvez ajuster en fonction de vos besoins.

Comment fonctionne la détection et la réponse (EDR)

La sécurité EDR réussie implique la détection, le triage, l'enquête et les capacités de correction.Ceux-ci représentent les étapes du filtrage via des données de point final pour cibler la cyber-menace.

1.Détection

Le processus de sécurité EDR commence par la détection des menaces.Pour que les systèmes automatisés d'un EDR trouvent des menaces, vous installez un agent logiciel sur vos points de terminaison pour effectuer la collecte de données.

L'agent surveille constamment le point de terminaison et recueille des données de télémétrie, l'envoyant dans une base de données centrale où les algorithmes d'apprentissage automatique analysent les données pour les anomalies.Des changements soudains dans les processus de point final ou les comportements des utilisateurs à partir de conduite normale sont signalés pour une enquête plus approfondie.

Des exemples d'activités suspectes incluent la tentative de se connecter à un point final à partir d'un emplacement éloigné, le téléchargement de certains types de fichiers logiciels ou la désactivation des pare-feu.EDR combine ces signes de comportement irrégulier avec la chaîne des événements avant et après pour créer une carte des processus exécutés.

Avec ce contexte plus large, combiné à des informations sur les menaces, les systèmes EDR peuvent évaluer les milliards d'événements à travers votre réseau pour réduire l'activité indicative d'une cyberattaque.

2.Triage

Les plates-formes EDR informent le personnel informatique d'une activité suspecte.Ils envoient des alertes et fournissent des tableaux de bord et des rapports résumant les résultats des résultats algorithmiques.

C'est à ce moment que le triage se produit.L'équipe informatique doit éliminer les faux positifs.Ils classent également les alertes comme une activité malveillante connue, qui déclenche immédiatement la phase de remédiation, ou inconnues pour enquête.

La phase de triage est la plus difficile pour les équipes informatiques.Ils sont souvent submergés d'alertes, et l'équipe peut manquer une activité nécessitant une enquête plus approfondie.

Pour éviter cela, les équipes informatiques doivent régulièrement examiner les critères de détection EDR pour traiter les éléments suivants.

3.Enquête

La phase de triage pares dans l'univers des anomalies détectées aux inconnues, appelées leads.De là, il est temps de creuser dans les pistes pour confirmer une activité bénigne ou malveillante.

L'équipe informatique examine chaque avance en utilisant des techniques de chasse aux menaces pour collecter un contexte supplémentaire.Ce contexte permet une meilleure compréhension de l'activité et pourquoi cela se produit.Par exemple, un processus informatique inconnu exécuté sur un point final pourrait signifier une attaque ou simplement qu'un employé a téléchargé un nouveau logiciel.

La clé de l'étape d'enquête est la vitesse.Vous souhaitez déterminer si une activité inconnue est malveillante rapidement pour contenir des dommages.

Les cyberattaques d'aujourd'hui utilisent un mouvement latéral, une tactique qui permet aux infections de passer d'un point final à d'autres, infectant rapidement de grandes parties de votre réseau.Un bon système EDR accélère la phase d'investigation, conduisant à une réponse et une correction plus rapides pour contenir un mouvement latéral.

4.Remédiation

Les menaces confirmées nécessitent une réponse afin que les plates-formes EDR puissent agir automatiquement.

Les réponses incluent des tactiques telles que l'arrêt de tout processus informatique s'exécuter sur le point de terminaison infecté et isoler le point final du reste de votre réseau.Certaines solutions EDR peuvent récupérer automatiquement les fichiers et les données stockés sur le point de terminaison tout en supprimant l'infection.

Une partie des efforts de correction implique que votre équipe informatique détermine l'étendue des dégâts.Les données des clients ont-elles été volées?De quelles vulnérabilités de réseau doivent être abordées?

Comprendre la cible du cybercriminé et la façon dont l'attaque s'est produite vous permet de prendre les actions appropriées.Il permet également à votre équipe de collecter des connaissances spécifiques pour renforcer la sécurité de votre réseau.

Le processus EDR est comme un entonnoir à travers les données pour zoomer sur les menaces.Source de l'image: auteur

FAQ

Un dernier mot sur Edr

Il est facile de considérer la détection des points finaux et la mise en œuvre de la réponse comme une faible priorité.Vous préférez vous assurer que les menaces ne peuvent pas dépasser votre sécurité en premier lieu.Mais un seul employé a été trompé en cliquant sur un fichier par e-mail peut déclencher une attaque qui contourne vos défenses.

EDR remet le pouvoir entre vos mains.Plutôt que de nettoyer de manière réactive après une cyberattaque et d'espérer que des informations sensibles n'ont pas été volées, utilisez EDR pour trouver et arrêter de manière proactive les attaques.

La prolifération des points de terminaison, tels que les tablettes et les montres intelligentes, combinées à la sophistication croissante des cyberattaques fait de l'EDR un élément clé de la sécurité informatique de chaque organisation.