Sabes que debes hacer más para evitar ataques cibernéticos contra tu pequeña empresa, pero nunca hay suficiente tiempo.

Sin embargo, las estadísticas muestran que sin las precauciones apropiadas, un ataque probablemente podría sacarlo del negocio: el 60% de las pequeñas empresas sufrirán algún tipo de ciberrosthreat, y el 60% de esas empresas se cerrarán dentro de los seis meses posteriores a la violación.

A medida que aumenta el número y la complejidad de los ataques cibernéticos, todas las pequeñas empresas deben hacer que las medidas de seguridad sean una prioridad lo antes posible.

Descripción general: ¿Qué es una amenaza persistente avanzada (APT)?

Una amenaza persistente avanzada emplea técnicas de piratería múltiples y continuas para obtener acceso a los sistemas de TI de una organización.El objetivo final es robar datos confidenciales como la propiedad intelectual.

A menudo organizados por estados nacionales o carteles criminales, estos ataques persistentes son peligrosos porque son difíciles de detectar y continuar su nefasta infiltración mucho después de que inicialmente violen la red de una empresa.A pesar de la naturaleza de alto nivel de la amenaza, muchos simplemente comienzan con correos electrónicos fraudulentos.

"La gran mayoría de los compromisos APT comienzan con los ataques por correo electrónico para obtener una posición inicial en el entorno de la víctima", dice Matt Stamper, CISO y asesor ejecutivo, Evotek, y presidente, Capítulo Isaca San Diego.“La mayoría de las organizaciones simplemente están mal preparadas o superadas por los recursos que los actores de amenaza detrás de los apartamentos pueden llevar a Bear."

Como su nombre indica, los APT no son golpes rápidos.El atacante se establece en la red, a veces pasando semanas o meses monitoreando las comunicaciones, la recopilación de datos de los clientes y plantando malware en toda la organización, a menudo influyendo en el rendimiento de la red y el punto final del dispositivo..

“APT actors often target specific industries or supply chains, looking for a vector into a larger target such as a tier-one manufacturer, defense contractor, or government agency," says Mark Sangster, vice president and industry security strategist at eSentire."Pero últimamente, [estamos viendo] más APT se dirigen a empresas más pequeñas, ya sea de manera oportunista para defraudarlos como un flujo de ingresos o en represalias por eventos políticos como agresión militar o batallas comerciales económicas."

Amenaza persistente avanzada (apt) vs.Malware: ¿Cuál es la diferencia?

No confundas APT con malware.APT es el actor de amenaza, mientras que el malware es una de una variedad de herramientas que el actor utiliza para obtener acceso a su sistema. When small business owners hear “APT malware," they assume antimalware software will protect them against an APT attack.No tan.

El malware típico está destinado a atacar rápidamente y causar la mayor cantidad de estragos posible antes de que se detecte.Pero el malware APT, a menudo construido a medida, busca infiltrarse sigilosamente en una red y robar tantos datos como pueda por un período de tiempo más largo..

Por lo tanto, si bien la piratería APT puede ingresar a un sistema a través de malware como troyanos o phishing, los atacantes pueden cubrir sus huellas a medida que se mueven por todo el sistema y, sin ser detectado, planta software malicioso.

"Es importante que las empresas comprendan que los APT usan una amplia gama de malware, desde kits de herramientas personalizados hasta malware de productos básicos. When people use the term ‘APT malware,’ they’re often referring to the custom, advanced malware -- Stuxnet is a good example," says Karim Hijazi, CEO of Prevailion, which has tracked many prominent APTs, including Russian, Chinese, and Iranian groups, that also frequently use commodity malware.

“The issue is further complicated by the fact that nation-state cyber activity isn’t as black-and-white as it may seem; there will often be multiple groups involved in these efforts, from the actual APT to criminal groups and contractors who agree to work with the nation-state," he adds.“Es por eso que una organización que se ve comprometida por el malware de productos básicos puede ser entregado a una operación adecuada."

Los tipos de malware incluyen armas como ransomware que bloquean los archivos y deshabilitan los servidores;Mecanismos de entrega que son buenos para imitar archivos legítimos y se utilizan para implementar otro malware sin detección;o herramientas de reconocimiento diseñadas para recopilar información como las credenciales de los usuarios.

As the combination of tools used and the sophistication of the “cover-ups" increase, APT attacks are becoming ever more difficult to identify.

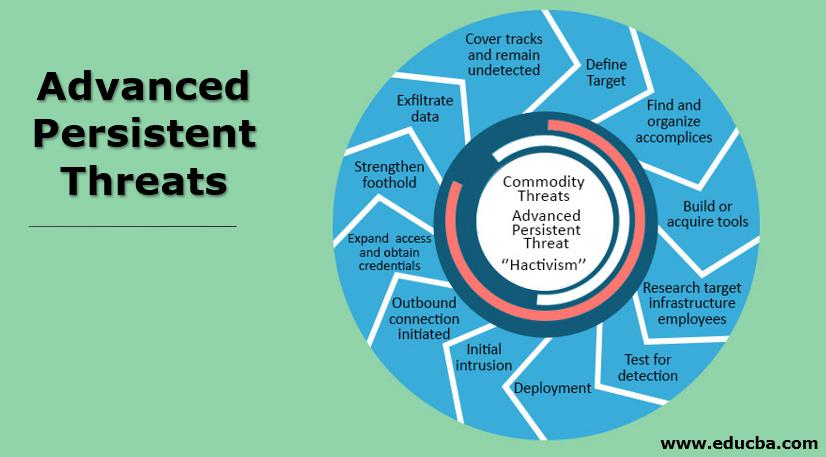

Las 9 etapas de un ataque avanzado de amenaza persistente (apt)

Para defenderse de estos ataques, ayuda a comprender cada etapa para que pueda desarrollar una respuesta de seguridad adecuada estratégica y multipoltea que ofrezca capas de protección.

Etapa 1: Selección de objetivos

Según Patrick Kelley, CTO de seguridad de la ruta crítica, la selección de objetivos para ataques APT se ha vuelto mucho menos específico o intencional.En el pasado, los atacantes harían un reconocimiento cuidadoso para elegir una empresa específica y un punto de entrada para obtener el acceso deseado.

Pero en el caso del ataque de 2018 contra la ciudad de Atlanta, por ejemplo, los atacantes no sabían que habían violado la red de la ciudad.Y en el caso reciente de un ataque hospitalario alemán, los piratas informáticos estaban apuntando a un entorno corporativo típico pero perdieron su marca.

En esta etapa temprana, no hay mucho que pueda hacer para protegerse, aparte de las medidas de seguridad, mantenerlas al día y asegurarse de proteger los puntos de entrada más vulnerables.

Etapa 2: Recopilación de información

Once a target has been determined, hackers collect as much data as possible in advance of the attack, essentially “casing the joint" to understand the comings and goings of those who access your network.A menudo recopilan credenciales incumplidas o datos de proveedores que luego pueden usar para ingresar a su red a través de canales de confianza.

Los administradores de contraseñas y la autenticación de dos factores/multifactor son su mejor defensa contra los piratas informáticos en esta etapa.

Etapa 3: punto de entrada

After choosing the target and planning/building the attack tool, attackers “deliver" it to the target.Por lo general, un punto de entrada es el punto más débil de la red, y los humanos, y sus medidas de seguridad de punto final a menudo descuidado, pueden ser ese punto débil.

“With over a billion leaked credentials per year, humans are the point of entry," says Kelley.“El uso de las credenciales filtradas puede proporcionar acceso a la VPN, los servicios de escritorio remotos y las cuentas en la nube.El valor está en los datos, no en el hardware."

Tu mejor defensa?Explore el mejor software de seguridad de punto final, luego use administradores de contraseñas y autenticación de dos factores.

Etapa 4: Privilegios escalados

Esta es la etapa en la que los APT se distinguen del malware de productos básicos.En lugar de atacar, dañar y salir lo más rápido posible, los atacantes expanden la amenaza de cubrir la mayor cantidad posible de la red.

Esto es mucho más fácil de lo que fue en el pasado.Con los escenarios de trabajo de trabajo de hoy en día, es casi imposible mantener cada vulnerabilidad parcheada, pero cada vez más trabajadores remotos están iniciando sesión en la red con poca o ninguna seguridad de punto final que proteja sus computadoras portátiles en casa.Encontrar un sistema o documentación sin parpadear con credenciales almacenadas es increíblemente fácil para los piratas informáticos, que luego obtienen acceso a cualquier sistema en la red.

Quizás lo más simple que puede hacer es mantenerse al día con los parches de software, que los proveedores emiten regularmente.

"Parche todo. Have a posture that includes defense-in-depth," says Kelley."Si se compromete un sistema, asegúrese de que se están produciendo firewalls o Vlaning adecuados para reducir el impacto del sistema violado."

Etapa 5: Comunicación de comando y control

Una vez que su sistema está infectado, señala al servidor del atacante para obtener más instrucciones, proporcionando al actor de amenaza el control completo de su red.Esto sucede porque muy pocas redes bloquean el tráfico de salida.Un método común para los hackers es usar mensajes directos de Twitter para enviar la señal y comunicarse con el servidor, pero si esa conexión no se puede establecer, encontrarán otro método.

En este punto, necesitaría visibilidad del tráfico de red entrante y saliente, reglas de firewall salientes adecuadas y detección de comportamiento para defenderse contra el ataque;Pero todavía hay una buena posibilidad de que no puedas detectar la violación.

Etapa 6: movimiento lateral

En esta etapa, el atacante recopila credenciales de usuario adicionales y continúa expandiendo el control sobre sus servidores y estaciones de trabajo.Plantan malware como el ransomware en la red y en las copias de seguridad para que la recuperación rápida sea extremadamente difícil.

Según Kelley, los actores de amenaza generalmente buscan copiadoras multifunción o teléfonos VoIP para mover sus túneles persistentes porque esos tipos de dispositivos rara vez son monitoreados y típicamente mantenidos por un proveedor externo.Sin embargo, ambos tienen sistemas operativos completos que permiten a los atacantes realizar casi todas las funciones que proporciona un servidor o estación de trabajo totalmente monitoreado.

La visibilidad y las detecciones conductuales son críticas en esta etapa.Las redes de área local virtual (VLAN) funcionan mejor desde el punto de vista de la seguridad porque limitan el movimiento lateral, ya que separan los enlaces de transmisión de la capa de datos de su red.Sin embargo, Kelley señala, a medida que los atacantes se mueven a través de las etapas, se vuelve mucho más difícil detener el ataque.

Etapa 7: Descubrimiento de activos y persistencia

En este punto, el atacante ha descubierto y accedido a la mayoría de sus activos.Esto normalmente toma menos de 24 horas.Cuánto tiempo persistirán los atacantes depende de cuántos puntos de ataque necesiten, incluidos los puntos de entrada externos, que usan en caso de que uno de los otros puntos sea detectado y bloqueado..

Nuevamente, la defensa contra esta etapa del ataque incluye la visibilidad de la actividad de la red, las reglas de firewall de salida adecuadas y la detección de comportamiento.

Etapa 8: Exfiltración

Finalmente, los atacantes transfieren datos de su red a sus servidores.Esto se puede lograr de varias maneras, incluidos los protocolos de transferencia de archivos (FTP), el correo electrónico o las consultas ICMP y DNS, que son simplemente solicitudes de la computadora del atacante que solicitan información de su servidor.A menudo, los atacantes mueven datos muy lentamente para que puedan evitar la detección y permanecer en su sistema por más tiempo..

La visibilidad, las reglas de firewall de salida adecuadas y las detecciones conductuales siguen siendo críticas para la defensa en esta etapa.Además, Kelley recomienda restringir el acceso a los datos en un sistema de necesidad de saber: “Si una cuenta infringida solo puede acceder a un pequeño subconjunto de datos, hay menos información que puede exfiltrarse."

Etapa 9: retiro

En última instancia, el hacker se retira cuidadosamente del sistema y cubre sus pistas para reducir la detección. However, they may leave “back doors" to infiltrate the organization in the future.En algunos casos, pueden detonar simultáneamente el ransomware para cerrar las operaciones, luego exigir un pago de seis cifras para devolver los sistemas al estado operativo.

“Most attacks are active for an average of 240 days before an organization figures it out," says Kelley."En este punto, su mejor defensa es un buen asesor legal."

Preguntas frecuentes

Si bien algunas de estas herramientas pueden ser un poco más complejas de implementar, las pequeñas empresas no deberían olvidar usar las tácticas simples que todos deberían usar, pero a menudo no: monitoreo del tráfico, la aplicación de la aplicación y el dominio, controlando el acceso a datos confidenciales, encriptando, cifrandoconexiones remotas y filtración de correos electrónicos entrantes.

Las herramientas de detección y respuesta de punto final (EDR) se implementan en puntos finales (computadoras portátiles y estaciones de trabajo), así como en servidores (ya sea en las instalaciones o en la nube). They bring important security protections and the ability to detect adversaries “living off the land," using common tools like PowerShell and techniques that include process and DLL injections.

“Many forms of malware don't necessarily result in a signature that can be used by antimalware applications but rather anomalous behavior within an environment that could offer warnings of adversarial behavior," says Stamper.

"El malware moderno se ejecuta con frecuencia en la memoria y ha sido diseñado para" esconderse en la abierto "y parece una actividad legítima utilizando procesos normales dentro del sistema operativo.Esta es la razón principal por la cual las herramientas EDR requieren aprendizaje automático y backends en la nube para examinar millones de eventos para determinar cuál es la mala "aguja" en un pajar lleno de agujas."

Las empresas más pequeñas a menudo no creen que sean objetivos aptos porque no pueden imaginar que un estado-nación sepa o le importe que existan.Debido a que no creen que estén en riesgo, estas empresas no se protegen y son presas fáciles de los apartamentos.

“I show clients trend data that demonstrates a growing presence of APTs and nation-states in smaller businesses," says Sangster.“Nuestros centros de operaciones de seguridad ven un aumento en los ataques después de eventos tectónicos como un intercambio de misiles en el Medio Oriente y disputas comerciales con China.Hemos visto una Corte Suprema del Estado bajo ataque, un proveedor de telecomunicaciones

infiltrado para establecer puertas traseras en su tecnología y un bufete de abogados dirigido en represalia por su representación de un cliente considerado disidente por su nación natal."

Frente a la amenaza

Si bien los propietarios de pequeñas empresas pueden minimizar el riesgo que plantea una amenaza persistente avanzada, estos incidentes están aumentando en frecuencia y los resultados pueden ser devastadores.

Si bien el software antivirus y antimalware es necesario y efectivo para algunos problemas, la mayoría de las pequeñas empresas podrían beneficiarse de consultar a un profesional de ciberseguridad para evaluar su sistema, identificar vulnerabilidades y recomendar las mejores prácticas para mantener los datos confidenciales de los actores maliciosos.

Dependiendo del tamaño de su negocio, puede ser hora de establecer un Centro de Operaciones de Seguridad Interior (SOC) para proporcionar monitoreo de amenazas, parches y respuesta de amenazas continuas.

Los APT son pruebas de que nunca es demasiado pronto para proteger sus activos más valiosos.