La noción de que una computadora cuántica algún día podría romper Bitcoin está ganando terreno rápidamente. Esto se debe a que las computadoras cuánticas se están volviendo lo suficientemente poderosas como para factorizar grandes números primos, un componente crítico de la criptografía de clave pública de bitcoin.

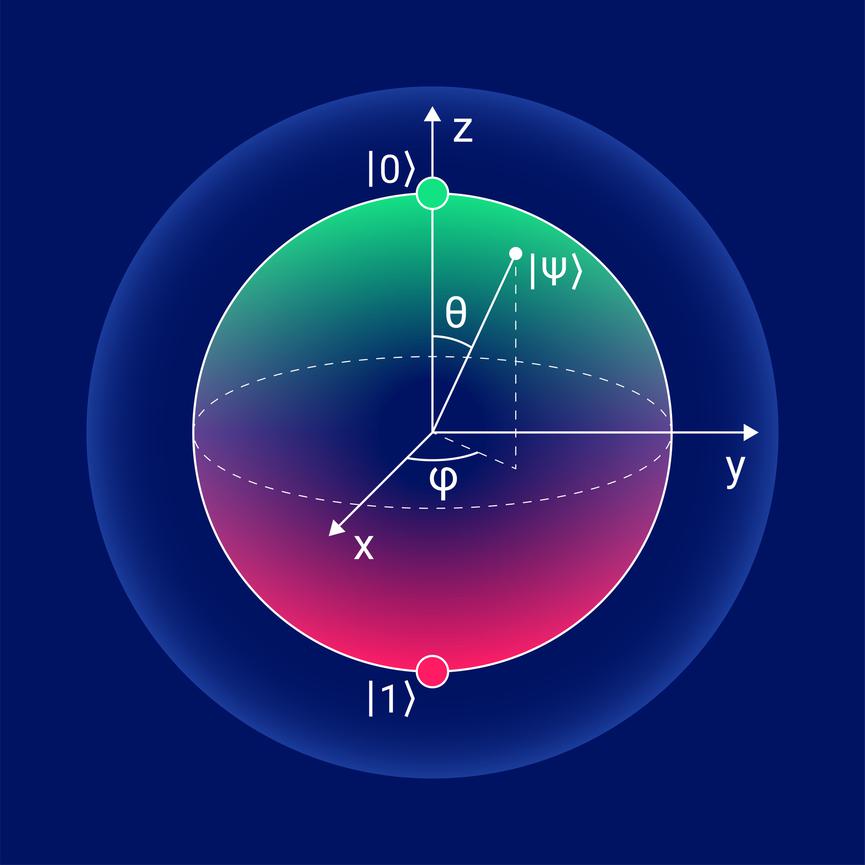

Las computadoras cuánticas se basan en lo que se conoce como el algoritmo de Shor para lograr esta hazaña. El algoritmo de Shor reduce drásticamente el tiempo necesario para resolver problemas de factorización. También está hecho a medida para la computación cuántica, ya que explota la "superposición" de estados utilizados en la computación cuántica.

Desenrollar la criptografía de clave pública

La seguridad detrás de la creación de billeteras y la firma de transacciones se basa en la criptografía de clave pública. ¿Qué es la criptografía de clave pública?

Comencemos señalando que el protocolo de Bitcoin se basa en un algoritmo de firma digital de curva elíptica (ECDSA) para crear una clave privada y su clave pública correspondiente. Los usuarios de Bitcoin deben conocer ambos.

Las claves públicas emplean una función hash para crear la dirección pública de su bitcoin (con qué envía y recibe fondos). Esta clave pública en sí estaba destinada a ser compartida con otros usuarios. El hecho de que los usuarios de criptomonedas se sientan obligados a ocultar su clave pública sugiere que el sistema de claves es intrínsecamente defectuoso.

Las claves privadas se utilizan para firmar y validar transacciones y, por lo tanto, se mantienen en secreto.

Si bien la clave pública de un usuario se puede derivar matemáticamente de su clave privada, las claves privadas no se pueden derivar de las claves públicas. Esta "función unidireccional" depende de la incapacidad de cualquier computadora clásica para factorizar fácilmente números primos grandes.

La magia del algoritmo de Shor

En 1994, el matemático Peter Shor reveló un algoritmo cuántico que en realidad puede derivar una clave privada de una clave pública. El algoritmo de Shor logra esto al reducir la cantidad de pasos necesarios para encontrar los factores primos de números grandes.

Si bien una computadora clásica puede reducir cualquier problema de factor a una cuestión de búsqueda de órdenes, no puede resolver el problema de búsqueda de órdenes por sí mismo. Sin embargo, las computadoras cuánticas son excepcionalmente efectivas para resolver este problema de búsqueda de órdenes. Eso se debe a que su aceleración sobre los algoritmos clásicos escala exponencialmente.

Con el algoritmo de Shor, cualquier persona con una computadora cuántica lo suficientemente poderosa, aproximadamente 2300 qubits (fuente), puede reconstituir una clave privada a partir de su clave pública correspondiente.

Una vez que se conoce una clave privada, un atacante puede crear una firma digital que se puede verificar mediante su clave pública correspondiente. Como puede sospechar, esto permite que un atacante acceda a los fondos de la cuenta de un usuario. Dependiendo de la cuenta, el atacante también podría acceder a detalles adicionales sobre el usuario. Aquí, el robo de identidad se convierte en una posibilidad muy real.

Discernir quién es vulnerable.

En los primeros días de Bitcoin, la clave pública de un usuario servía como su dirección de recepción. Como resultado, cualquiera que realizara una transacción de bitcoin podía ver fácilmente la clave pública del destinatario.

Los expertos en criptografía pronto se dieron cuenta, sin embargo, de que estas direcciones de "pago a clave pública" (p2pk) podrían explotarse algún día. En 2010, los usuarios de bitcoin comenzaron a reemplazar sus direcciones p2pk con direcciones de "pago a pubkey hash" (p2pkh) (todavía se usan en la actualidad).

No por casualidad, las direcciones p2pkh reutilizadas tampoco deben considerarse seguras. Una vez que alguien transfiere fondos desde una dirección p2pkh, su clave pública se vuelve pública. En consecuencia, muchas billeteras actualmente evitan que los usuarios reutilicen una dirección.

En conjunto, aproximadamente una cuarta parte de todos los bitcoins permanecen en estos dos tipos de direcciones (p2pk y p2pkh reutilizado). Estas monedas eventualmente se volverán altamente vulnerables al robo, ya que cualquier persona con una poderosa computadora cuántica podrá calcular la clave privada desde dicha dirección.

Si bien la mayoría de los inversores de bitcoins ya no usan direcciones p2pk, siguen siendo vulnerables a ellas de todos modos. Una vez que una computadora cuántica públicamente obtenga una clave privada de una clave pública, lo más probable es que el precio de bitcoin se desplome.

Secuestro de transacciones

Un atacante que pueda realizar un secuestro de transacciones (en vivo) deberá realizar varias tareas en poco tiempo. Después de ejecutar el algoritmo de Shor para derivar la clave privada, el atacante debe crear, firmar y transmitir la transacción en conflicto.

Todos estos pasos se pueden lograr en poco tiempo si se cuenta con una poderosa computadora cuántica. El resultado será similar a un ataque de doble gasto, con la excepción de que el atacante es el único beneficiario.

Un minero emprendedor puede combinar este ataque de secuestro de transacciones con un ataque de minería egoísta. Con suficiente poder de computación cuántica, un minero podría crear su propia cadena secreta y publicar selectivamente bloques en la cadena pública.

Al hacerlo, el atacante cuántico provocará una reorganización de la cadena pública (un retroceso de la cadena). En este escenario, el atacante adquiere todos los fondos y bloquea las recompensas contenidas en cualquier transacción gastada, en las transacciones ahora sobrescritas.

Visibilidad de clave pública y raíz principal

Los usuarios de Bitcoin que buscan mantener sus transacciones privadas pueden verse obstaculizados por empresas como Glassnode y Chain Analysis. Estas empresas acceden y compilan los registros del mempool de un nodo, visualizando las claves públicas de cada transacción en el proceso.

Es posible que pronto las claves públicas vuelvan a ser públicas. Una actualización de bitcoin llamada Taproot tiene como objetivo hacer que todas las claves públicas sean visibles en la cadena de bloques. La base de esta actualización es hacer que las transacciones de bitcoin sean más flexibles (como permitir el uso de nuevos tipos de firma).

Al hacer visibles las claves públicas, por supuesto, Taproot aumentará la vulnerabilidad cuántica de bitcoin. Los críticos cuestionan la justificación de tal actualización, ya que bitcoin funciona principalmente como una reserva de valor.

No hay soluciones fáciles

Dados estos desafíos, parece justificable ordenar que todos los bitcoins se trasladen a una nueva dirección p2pkh. Aparte de las complicaciones legales que esto podría implicar, es poco probable que sirva como una solución a largo plazo.

Las computadoras cuánticas eventualmente se volverán lo suficientemente rápidas para superar también las protecciones p2pkh. En cambio, instituir la criptografía cuántica resistente parece ser la opción más viable para enfrentar este desafío.

El libro mayor resistente cuántico (QRL) está desempeñando un papel fundamental en este proceso. La criptomoneda incorpora un esquema de firma basado en hash resistente a la cuántica llamado XMSS (eXtended Merkle Signature Scheme). Si es necesario, QRL también puede actualizar este esquema de firma sin comprometer su seguridad.

Sin embargo, QRL no creó simplemente una cadena de bloques poscuántica independiente. También creó enQlave, una billetera ethereum que protege cualquier saldo de token ether o erc20 del robo cuántico. Esta innovación incorpora verificación de firma XMSS en ethereum.

Peter Waterland fundó QRL después de concluir que las computadoras cuánticas representan una amenaza mortal para las criptomonedas.

Nota final

Intentar solucionar estos problemas antes de que lleguen las computadoras cuánticas es un poco embriagador. Es similar a reconstruir el motor de un automóvil mientras el motor está funcionando y moviéndose cuesta abajo. Al pie de la colina, el automóvil caerá por un precipicio si no terminas a tiempo. Implementar Taproot es similar a tener el acelerador abierto al mismo tiempo.

Los inversores de Bitcoin que creen que la computación cuántica sigue siendo una amenaza lejana corren el riesgo de verse sorprendidos por la tecnología.

La computación cuántica ya ha avanzado rápidamente, mucho más rápido de lo que muchos científicos habían predicho. Y dado que las empresas de tecnología continúan invirtiendo millones de dólares en investigación y desarrollo, no se puede dar nada por sentado.

Para los inversores en criptomonedas que intentan adoptar un enfoque proactivo hacia la seguridad de la cadena de bloques, las soluciones que cuentan con criptografía poscuántica parecen ser su mejor apuesta a largo plazo.

En la actualidad, Quantum Resistant Ledger es la única empresa de cadenas de bloques que se mueve de manera creíble en esta dirección. Únase a la discusión sobre el futuro de la criptografía cuántica posterior hoy en nuestro canal de discordia.

Ver más de Benzinga

© 2021 Benzinga.com. Benzinga no proporciona asesoramiento de inversión. Reservados todos los derechos.