2021 fue un año plagado de ciberataques, con numerosas filtraciones de datos. No solo eso, sino que el ransomware también se ha convertido en un jugador destacado en el mundo de los piratas informáticos.

Ahora, más que nunca, es importante que las empresas intensifiquen las medidas de ciberseguridad. Pueden hacerlo a través de varias piezas de tecnología, como una plataforma de seguridad de código abierto como Wazuh.

Wazuh es una plataforma de seguridad gratuita y de código abierto que unifica las capacidades de XDR y SIEM, lo que no solo permite a las empresas detectar amenazas sofisticadas, sino que también puede ser de gran ayuda para evitar que se produzcan violaciones y filtraciones de datos. Como resultado, puede salvar a las empresas de soluciones costosas que, en última instancia, pueden terminar en su cierre.

También es posible integrar Wazuh con una serie de herramientas y servicios externos. Algunos de ellos son VirusTotal, YARA, Amazon Macie, Slack y Fortigate Firewall. En consecuencia, las empresas pueden mejorar su seguridad contra la penetración de piratas informáticos en sus redes.

Lo bueno de Wazuh es que es escalable, de código abierto y gratuito. Puede competir con muchas soluciones de ciberseguridad de alta gama que están disponibles por mucho dinero. Así que esto puede ayudar inmensamente a las pymes en términos de presupuesto.

Siga leyendo para obtener más información sobre cómo Wazuh puede ayudar a las empresas con la ciberseguridad.

Análisis de seguridad

Wazuh recopila y agrega automáticamente datos de seguridad de sistemas que ejecutan Linux, Windows, macOS, Solaris, AIX y otros sistemas operativos en el dominio supervisado, lo que la convierte en una solución SIEM extremadamente completa.

Pero lo que es más importante, Wazuh también analiza y correlaciona datos para detectar anomalías e intrusiones. Este tipo de inteligencia significa que hay una detección temprana de amenazas en varios entornos.

Por ejemplo, Wazuh se puede usar en la oficina, así como en entornos de nube para que los trabajadores remotos aún puedan aprovechar los beneficios de Wazuh. La mejora de la seguridad digital no tendrá que limitarse a un entorno físico.

Detección de intrusiones

El software Wazuh tiene agentes multiplataforma que monitorean sistemas, detectan amenazas y desencadenan respuestas automáticas según sea necesario. Más específicamente, se centran en los rootkits y el malware, así como en las anomalías sospechosas.

Además, estos agentes pueden detectar tecnología sigilosa como archivos ocultos, procesos encubiertos y escuchas de red no registrados.

Además de estas capacidades para la detección de intrusos, el servidor de Wazuh tiene un enfoque basado en firmas. Analiza los datos de registro recopilados y puede determinar puntos de compromiso comparándolos con firmas conocidas.

Esta característica puede determinar y evitar de inmediato que los empleados descarguen e instalen aplicaciones maliciosas.

Esto brinda a los lugares de trabajo una red de seguridad. Después de todo, la educación de los empleados sobre ciberseguridad debe ser la primera línea de defensa.

Detección de vulnerabilidades

Wazuh también puede identificar dónde se encuentran las vulnerabilidades de la red. Esto permite a las empresas encontrar sus eslabones más débiles y tapar agujeros antes de que los ciberdelincuentes puedan explotarlos primero.

Los agentes de Wazuh extraerán los datos del inventario de software y los enviarán a su servidor. Aquí, se compara con las bases de datos de exposición y vulnerabilidades comunes (CVE) que se actualizan continuamente. Como resultado, estos agentes encontrarán e identificarán cualquier software que sea vulnerable.

En muchos casos, el software antivirus puede solucionar estas vulnerabilidades. Estos programas lanzan parches de seguridad periódicamente.

Pero en casos excepcionales, los desarrolladores de antivirus no encontrarán las vulnerabilidades a tiempo. O es posible que no los encuentren en absoluto, lo que puede dejar a las empresas expuestas. Tener Wazuh significa que las empresas obtienen un par de ojos adicionales para garantizar que su seguridad cibernética sea hermética.

Análisis de datos de registro

Wazuh no solo recopila datos de red y registros de aplicaciones, sino que también los envía de forma segura a un administrador central para análisis y almacenamiento basados en reglas.

Este análisis de los datos de registro se basa en más de 3000 reglas diferentes que identifican todo lo que salió mal, ya sea una fuerza externa o un error del usuario. Por ejemplo, las reglas vigentes pueden detectar errores de aplicación o del sistema, infracciones de políticas, configuraciones incorrectas, así como actividades maliciosas intentadas o exitosas.

Además, el análisis de datos de registro puede identificar actividades maliciosas tanto intentadas como exitosas. La detección temprana es clave para mantener las redes seguras.

Las empresas pueden aprender de los intentos de actividades maliciosas y actualizar su ciberseguridad en consecuencia.

Y para actividades maliciosas exitosas, el sistema puede poner rápidamente en cuarentena los archivos infectados. O pueden eliminarlos antes de que puedan hacer más daño.

Otra cosa que puede mostrar el análisis de datos de registro son las infracciones de políticas. Ya sea que sean intencionales o no, estas violaciones pueden llamar la atención de la gerencia. Luego, pueden tomar medidas rápidas para rectificar la situación.

Monitoreo de integridad de archivos

La función de Monitoreo de integridad de archivos (FIM) de Wazuh se puede configurar para escanear archivos o directorios seleccionados periódicamente y alertar al usuario cuando se detecta algún cambio. No solo realiza un seguimiento de qué usuarios crean y modifican archivos, sino que también realiza un seguimiento de qué aplicaciones se utilizan y cuándo se cambia la propiedad.

Gracias al nivel de detalle de la supervisión de la integridad de los archivos, las empresas podrán saber exactamente cuándo llegan las amenazas. También identificarán los hosts comprometidos de inmediato.

Por ejemplo, el ransomware ahora está muy extendido, pero Wazuh puede ayudar a prevenir y detectar esta amenaza. En caso de que un pirata informático intente phishing, el monitoreo de seguridad detectará los archivos maliciosos que se hayan infiltrado. Detectará los nuevos archivos creados, así como los archivos originales eliminados.

Si hay una gran cantidad de estas instancias, el monitoreo de integridad de archivos lo marcará como un posible ataque de ransomware. Tenga en cuenta que se deben crear reglas personalizadas para que esto suceda.

Evaluación de la configuración

El cumplimiento de la seguridad es esencial para mejorar la postura de seguridad de una organización y reducir su superficie de ataque. Pero puede llevar mucho tiempo y ser un desafío. Afortunadamente, Wazuh puede ayudar con eso.

La evaluación de configuración de seguridad automatizada (SCA) de Wazuh busca errores de configuración y ayuda a mantener una configuración estándar en todos los puntos finales monitoreados.

Además, los agentes de Wazuh también analizan aplicaciones que se sabe que son vulnerables, no tienen parches o están configuradas de manera insegura. De esa manera, los muros de ciberseguridad más fuertes están levantados en todo momento.

Cumplimiento normativo

Sobre el tema del cumplimiento, la función de cumplimiento normativo también ayuda a los usuarios a mantenerse al día con los estándares y las reglamentaciones. Más importante aún, permite a las empresas escalar e integrar otras plataformas.

Wazuh genera informes con su interfaz de usuario web. También hay múltiples paneles para permitir a los usuarios administrar todas las plataformas desde un solo lugar. Si los agentes notan algo que no cumple, los usuarios reciben una alerta instantánea.

Su facilidad de uso permite que muchas empresas financieras cumplan con los requisitos del estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS). Esto también incluye a las empresas de procesamiento de pagos.

Aquellos en la industria de la salud pueden estar tranquilos sabiendo que cumplen con HIPAA. Y para aquellos que manejan datos europeos, también cumplirán con GDPR.

Respuesta a incidentes

La respuesta a incidentes es una característica muy útil de Wazuh para amenazas activas. Hay respuestas activas listas para usar, lo que significa que el usuario no tiene que hacer nada para configurarlas. Si el sistema detecta amenazas activas, las contramedidas entran en acción de inmediato.

Por ejemplo, muchos piratas informáticos utilizan ataques de fuerza bruta para adivinar combinaciones de nombre de usuario y contraseña. Wazuh tomará nota de cada intento fallido de autenticación.

Con suficientes fallas, el sistema las reconocerá como parte de un ataque de fuerza bruta. Debido a que se cumple un cierto criterio (por ejemplo, cinco intentos fallidos de inicio de sesión), bloqueará esa dirección IP para futuros intentos. Esto significa que Wazuh no solo puede detectar ataques de fuerza bruta, sino que también puede detenerlos.

Además, los usuarios pueden usarlo para ejecutar comandos remotos y consultas del sistema. También pueden identificar de forma remota los indicadores de compromiso (IOC).

Esto permite a terceros ejecutar análisis forenses en vivo y tareas de respuesta a incidentes. Como resultado, esto abre oportunidades para trabajar con más profesionales que puedan salvaguardar los datos de la empresa.

Seguridad en la nube

Hoy en día, muchos lugares de trabajo utilizan la nube para almacenar archivos. Esto permite que los empleados accedan a ellos desde cualquier parte del mundo, siempre que tengan una conexión a Internet.

Pero con esta comodidad surge un nuevo problema de seguridad. Cualquier persona con una conexión a Internet posiblemente pueda piratear la nube y obtener acceso a datos confidenciales.

Wazuh utiliza módulos de integración, que extraen datos de seguridad de proveedores de nube conocidos, como Amazon AWS, Microsoft Azure o Google Cloud. Además, establece reglas para el entorno de nube de un usuario para detectar posibles debilidades.

Funciona de manera similar a la función de detección de vulnerabilidades. Alertará a los usuarios sobre intentos de intrusión, anomalías del sistema y acciones de usuarios no autorizados.

Seguridad de contenedores

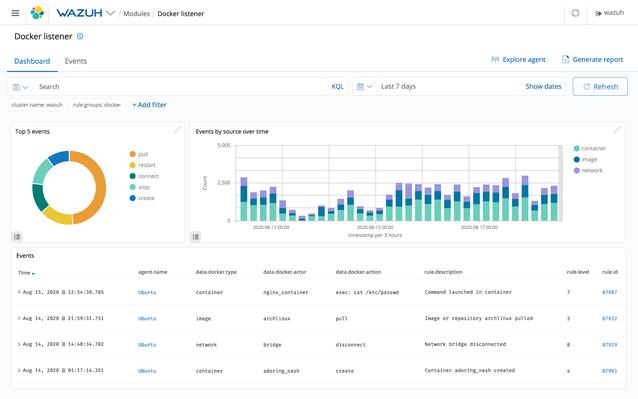

La función de seguridad de contenedores de Wazuh proporciona inteligencia sobre amenazas cibernéticas para hosts de Docker, nodos de Kubernetes y contenedores. Una vez más, encontrará anomalías, vulnerabilidades y amenazas en el sistema.

La integración nativa del agente significa que los usuarios no tienen que configurar conexiones con sus hosts y contenedores de Docker. Seguirá recopilando y analizando datos. También proporcionará a los usuarios un seguimiento continuo de los contenedores en funcionamiento.

Wazuh es imprescindible para las empresas

A medida que el mundo digital sigue evolucionando, también lo hacen los ciberdelincuentes. Por lo tanto, es esencial mantenerse al día con las medidas de ciberseguridad e invertir en detección de intrusos de primera línea.

Wazuh combina todas estas funciones en una sola plataforma, lo que la convierte en una herramienta poderosa para los analistas, así como un multiplicador de fuerza real para el personal de TI sobrecargado.

En comparación con otras soluciones, Wazuh agrega automáticamente contexto relevante a alertas y análisis, permite una mejor toma de decisiones y ayuda a mejorar el cumplimiento y la gestión de riesgos.

Cuando se combina con la detección de vulnerabilidades, la supervisión de la integridad de los archivos y la evaluación de la configuración, Wazuh puede ayudar a las empresas a mantenerse un paso por delante de los piratas informáticos.

Al invertir tiempo y recursos en esta plataforma gratuita, las empresas pueden crear más capas para sus medidas de ciberseguridad. Y a cambio, se configurarán para redes más seguras en los años venideros.

Integraciones de Wazuh

A continuación hay varios enlaces donde puede ver cómo se puede integrar Wazuh con diferentes aplicaciones y software y cómo se pueden ampliar las capacidades con estas integraciones: