Introducción

Falcon Horizon, la solución de administración de posturas de seguridad en la nube de CrowdStrike, utiliza políticas de configuración y comportamiento para monitorear las implementaciones de la nube pública, identificar problemas de manera proactiva y resolver posibles problemas de seguridad. Sin embargo, los clientes no están limitados a políticas predefinidas. Este artículo revisará las diferentes opciones para crear políticas personalizadas de administración de posturas de seguridad en la nube en Falcon Horizon.

Vídeo

Configuración de políticas

El panel principal de Falcon Horizon ilustra una descripción general de los hallazgos recientes en todas las cuentas y proveedores registrados en la nube.

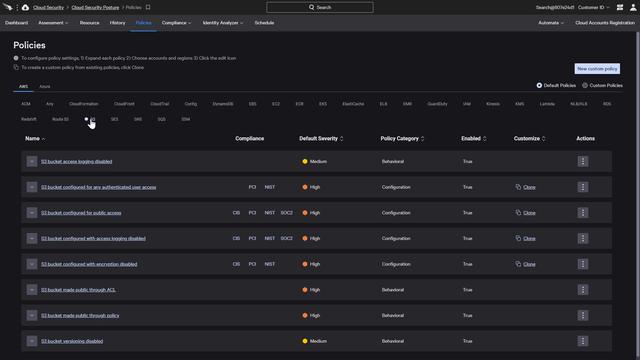

Esos hallazgos se basan en la configuración de la política. La pestaña "Políticas" muestra opciones integrales, categorizadas por proveedor y servicio, para monitorear configuraciones incorrectas de la nube, así como comportamientos maliciosos. En este ejemplo del servicio S3 de Amazon, hay varias opciones de política para ambas categorías. Falcon Horizon también proporciona la funcionalidad para crear políticas personalizadas ajustadas para satisfacer mejor las necesidades de una organización.

Creación de una política personalizada

Desde la pestaña "Políticas" en "Postura de seguridad en la nube", hay una opción para crear una "Nueva política personalizada".

Un asistente guiará la creación de la nueva política. El primer paso es elegir el proveedor de nube aplicable.

A continuación, se asignan un nuevo nombre, descripción y gravedad de la política. En el siguiente ejemplo, esta directiva de Azure Identity personalizada es de gravedad media.

Para crear una nueva política desde cero, el siguiente paso es elegir un tipo de activo que se corresponda con el servicio en la nube. El siguiente ejemplo muestra un tipo de activo de usuario de AD. (La opción para seleccionar una póliza de referencia se cubrirá en "Modificar pólizas existentes".)

Una vez que se selecciona el tipo de activo, se pueden agregar filtros y condiciones. Agregar reglas basadas en cualquier número de criterios adicionales, incluidas cuentas, grupos o inquilinos específicos, hace que la nueva política sea más específica. A continuación se muestra una política que busca cuentas habilitadas donde las credenciales no están registradas para MFA, pero la credencial en sí está habilitada.

Modificar políticas existentes

En muchas situaciones, puede ser útil comenzar con una regla existente y hacer cambios o adiciones. Hay dos formas diferentes de abordar eso en la interfaz de usuario. De la lista de políticas, algunas políticas incluyen un enlace "Clonar". La clonación de una política transferirá todos los detalles de la política y el cumplimiento, al tiempo que permite cambios en los criterios de la regla.

Alternativamente, al seleccionar la opción "Nueva política personalizada" se presentarán opciones para el proveedor de la nube correspondiente.

A continuación, hay indicaciones para ingresar un nombre y una gravedad de política personalizados antes de seleccionar el servicio en la nube adecuado. La siguiente pantalla incluye dos opciones principales. Como se muestra arriba, seleccionar un tipo de activo es el primer paso para crear una política en blanco. Por el contrario, elegir comenzar con una política de referencia existente replicará esa política y la lógica de consulta asociada (que se muestra a continuación para AWS EC2).

Una vez que se ha seleccionado la política clonada o de referencia, existen varias opciones para realizar cambios. Los campos y operaciones existentes se pueden editar. Si bien el ícono de la papelera brinda la opción de eliminar criterios, también se pueden agregar nuevos criterios utilizando cualquier cantidad de campos. En el siguiente ejemplo, se pueden agregar o eliminar puertos considerados de alto riesgo. Se agregó una regla para el nombre de la etiqueta para garantizar que esta regla se activará cada vez que se permita el ingreso público en puertos de alto riesgo a los sistemas con una etiqueta que NO sea igual a "prueba".

La opción "Probar regla personalizada" resaltada arriba proporciona una vista previa de cómo funcionará esa regla en el entorno.

Cumplimiento

Después de guardar los filtros de política personalizados, hay opciones para asignar esa política a los controles de cumplimiento. Si bien las políticas clonadas ya incluirán cualquier asociación de cumplimiento, también se pueden modificar según sea necesario.

Cuando se utiliza una línea base de política o se comienza desde cero, el siguiente paso presentará opciones de menú para el cumplimiento. Se pueden seleccionar los marcos de cumplimiento integrados de CrowdStrike, pero también existe la opción de "Agregar nuevo cumplimiento".

Al completar solo unos pocos campos, las políticas se pueden asociar a un punto de referencia personalizado o marcos de cumplimiento que actualmente no están incorporados en la plataforma.

Una vez que se haya guardado el requisito, aparecerá en el menú desplegable para que la versión, la sección y el requisito se puedan asignar a la política personalizada antes de guardar.

Después de mapear el cumplimiento, el siguiente paso es guardar la política.

Evaluaciones

Las nuevas políticas aparecerán en la pestaña "Políticas" como políticas personalizadas. Los botones en la parte superior giran la pantalla entre políticas predeterminadas y personalizadas para cada servicio.

Con las políticas predeterminadas y personalizadas implementadas, las evaluaciones se realizan en intervalos regulares y configurables. Los resultados de la evaluación se pueden filtrar para concentrarse rápidamente en una gravedad, cuenta, región, servicio o tipo específicos. Además, se usa una marca "personalizada" junto al nombre de la política para ayudar a identificar esas políticas personalizadas.

Conclusión

A medida que las organizaciones continúan implementando datos y aplicaciones de misión crítica en la nube, es fundamental que esos recursos estén configurados y protegidos correctamente. Además de monitorear las implementaciones de múltiples nubes en busca de configuraciones y comportamientos incorrectos, Falcon Horizon permite a los clientes crear políticas personalizadas que satisfagan mejor sus necesidades organizacionales y de cumplimiento.