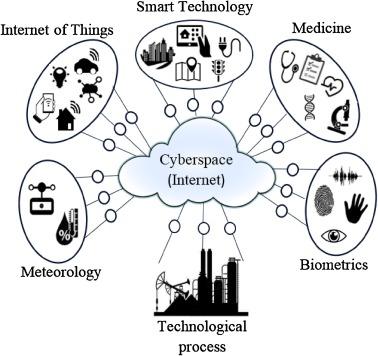

La seguridad física de la información aborda los problemas de seguridad de los sistemas físicos utilizados para mantener e implementar soluciones de seguridad de red, incluido el Internet de las cosas, el Internet de las cosas industriales, la tecnología operativa y los sistemas de control industrial. Estas tecnologías y sus equipos relacionados desempeñan un papel cada vez más importante en la infraestructura crítica, el gobierno, las empresas, las ciudades, la construcción, el transporte y, en última instancia, nuestra vida cotidiana.

Cuando revisa la arquitectura de cualquiera de estos sistemas, encuentra sistemas de red inteligentes con sensores integrados, procesadores de datos múltiples y actuadores físicos que perciben el mundo físico e interactúan con el mundo físico. Estos sistemas admiten operaciones en tiempo real y ayudan a promover las tareas de seguridad primero para proteger la inversión financiera en la vida humana, la infraestructura y el equipo y las operaciones.

A medida que la transformación digital continúa, los empleados se han adaptado a la nueva normalidad en el trabajo en el hogar o en lugares de trabajo mixtos que se vuelven más baratos, gestionados de forma remota y realizan más funciones que nunca. Esto incluye la capacidad de detectar y detener colisiones de automóviles (frenos automáticos), encender automáticamente las luces de la calle al anochecer en lugar de un tiempo fijo. Estos sistemas son efectivos, reducen los costos, mejoran el mantenimiento, salvan vidas y protegen los recursos físicos del daño.

Desafortunadamente, el riesgo viene con todas estas eficiencias. Estos sistemas son distribuidos, conectados en red, tienen sistemas operativos y aplicaciones, y deben mantenerse y evaluarse para garantizar que los riesgos no desaparezcan por completo. Las consecuencias de fallas inesperadas o ataques cibernéticos maliciosos y ataques físicos pueden tener un grave impacto en la vida humana y el medio ambiente. La seguridad física de la información es la protección y la estrategia de proteger estos recursos más allá de la tecnología de la información tradicional. Considera atributos tales como comunicaciones celulares, IPv6, condiciones ambientales, evaluación de seguridad y estrategias de gestión y mitigación para garantizar operaciones continuas y confiables.

Propiedades únicas

En primer lugar, ¿cuáles son los atributos únicos que deben modelarse y considerarse para proteger la seguridad física de la información?

Acceso físico: Si bien esto puede parecer un requisito simple, existe una necesidad absoluta de un acceso físico potente a botones, puertos, cables, conexiones de red e incluso fuentes de alimentación para garantizar que el dispositivo sea físicamente a prueba de manipulaciones. Esto puede incluir cerraduras de llaves físicas, tornillos a prueba de manipulaciones, arneses de cables endurecidos e incluso equipos de cables duros en lugar de cables de alimentación estándar.

Medio ambiente: Las condiciones ambientales en las que trabajan estos equipos pueden ejercer presión sobre su trabajo, temperatura, humedad, arena/polvo e incluso elementos corrosivos. Para el entorno más extremo, considere los dispositivos que se han probado de acuerdo con el estándar MIL-STD-810 para demostrar que el entorno no hará que la tarea falle.

Cybersecurity: Since these devices are essentially distributed computer systems, they can suffer from the same flaws electronically present as any operating system or application. The software and firmware components should be subjected to penetration testing, vulnerability assessments, change control, and patch management to ensure that a cyberattack cannot jeopardize the mission of the assets. This includes the physical manipulation of external devices controlled by the resource that could be a liability to human lives and the physical environment.

Planificación: debido a la naturaleza de los equipos clasificados bajo seguridad física de la información, sus procedimientos y planes operativos estándar son ciertamente únicos. No puede simplemente implementar el parche y reiniciarlo, ni puede realizar una prueba de penetración activa durante el funcionamiento normal. Además, si se encuentra un problema, cualquier interrupción utilizada para la reparación puede dar lugar a otras consecuencias imprevistas, como la indisponibilidad del sistema de extinción de incendios en el edificio. Todos los recursos que admiten estos sistemas deben tener planes de copia de seguridad operativos, manejo de tiempo de inactividad y manejo de excepciones cuando son atacados o están disponibles.

Análisis de riesgos: Debido a que estos dispositivos interactúan con el mundo físico, se requiere una evaluación de riesgos en cada capa operativa para determinar el impacto potencial y cualquier estrategia de mitigación para garantizar que los eventos catastróficos no ocurran. Por ejemplo, si una planta de tratamiento de agua se daña electrónica o físicamente, ¿cómo evitar el envenenamiento del sistema de suministro de agua que utiliza un sistema de control electrónico?

Privacidad: estos sistemas pueden contener demasiada información de identificación personal, desde la grabación de video de la cámara hasta los detalles del lector de la tarjeta de acceso. De acuerdo con la geolocalización y las leyes locales, estos datos requieren un cifrado, almacenamiento y datos adecuados para garantizar que la información privada esté protegida.

Fiabilidad: La confiabilidad de estos sistemas es crucial. Durante la operación, es inaceptable realizar un reinicio para borrar el error. Outside of normal runtime, power faults, disaster recovery, and high availability are strong design and implementation considerations for these systems.

Supportability: One of the most important, and often overlooked considerations is the supportability of all components in the system. Esto incluye la vida útil de las piezas de repuesto para los componentes físicos, así como la esperanza de vida de las actualizaciones de software y los parches de seguridad. Si el sistema usa componentes comerciales listos para usar, ¿cuánto tiempo el proveedor planea admitir el componente o el software antes de que termine la vida del producto? Debido a que muchos sistemas duran más de una década, el soporte debe exceder el plan de cualquier proveedor para salir de los productos que contiene. De lo contrario, el sistema puede caducar antes de su depreciación planificada.

Además de estas características, la seguridad física de la información también puede tener consideraciones especiales, como la seguridad de la cadena de suministro y el soporte de geolocalización, y requiere una certificación especial, dependiendo de su mandato. Sin embargo, una cosa es segura: A medida que utilizamos más y más tecnologías en nuestra vida diaria, existe una creciente demanda de seguridad física de la información. Esto nos protege del abuso accidental y potencialmente malicioso de estos sistemas y recursos y ayuda a garantizar que sus tareas programadas no sean interrumpidas o dañadas.