En el mundo moderno, tiene sentido que la guerra cibernética se coordine con una guerra "cinética" más tradicional.El equipo cibernético noquea las comunicaciones del enemigo justo antes de que el equipo de botas sobre el terreno lance un ataque, digamos.Sin embargo, eso no es lo que está sucediendo en Ucrania, según un informe de investigación de los expertos de Kaspersky.La corriente casi continua de ataques cibernéticos llega, en su mayor parte, completamente desacoplada de los ataques físicos, y la calidad del código de lucha de guerra varía salvajemente.

Espera, Kaspersky?

Este informe proviene del Equipo de Investigación y Análisis Global de Kaspersky (Great) Team.Sí, el mismo Kaspersky que recientemente se consideró un "riesgo inaceptable para la seguridad nacional de los Estados Unidos", prohibido por la Oficina Federal de Seguridad de la Información de Alemania, e incluso abandonó el programa de recompensas de errores dirigido por un socio Hackerone de una sola vez..

En PCMAG hemos encontrado necesario sacar productos de Kaspersky de nuestros "mejores" resonios, aunque todavía evaluamos e informamos sobre sus capacidades.Entonces, ¿por qué no deberíamos asumir que este informe de investigación es pura desinformación?

La cuestión es que los investigadores del gran equipo (se abre en una nueva ventana) hacen su trabajo en todo el mundo.Eligiendo algunos al azar, encontré a Suecia, Alemania, Australia y Argentina.Muchos, quizás la mayoría, de ellos han trabajado en otras compañías de seguridad, del Dr..Salomón a McAfee a Symantec.Conocí a algunos de ellos personalmente y asistí a sus informes esclarecedoras en Black Hat y otras conferencias de seguridad..Sí, algunos son claramente nacionales rusos.Algunos tienen su sede en Rusia.Pero en general, es un esfuerzo internacional, y la investigación de este grupo ha sido respetada entre los expertos en seguridad durante muchos años.

Ataques inteligentes y no tan inteligentes

El informe completo sobre las actividades cibernéticas en Ucrania (se abre en una nueva ventana) es denso con información, pero no imposiblemente técnico..Para aquellos tentados a escabullirse, se detiene para un resumen punto por punto de vez en cuando.

Una conclusión importante es los "grados de sofisticación" en los ataques cibernéticos observados.Imagen dos equipos de guerrilla con el objetivo de hacerse cargo de un edificio enemigo fortificado.Un equipo compromete las cámaras de seguridad, se infiltra en silencio y es propietaria totalmente del edificio.El otro equipo arroja algunos cócteles Molotov a través de las ventanas y se escapa.Si, es tan diferente.

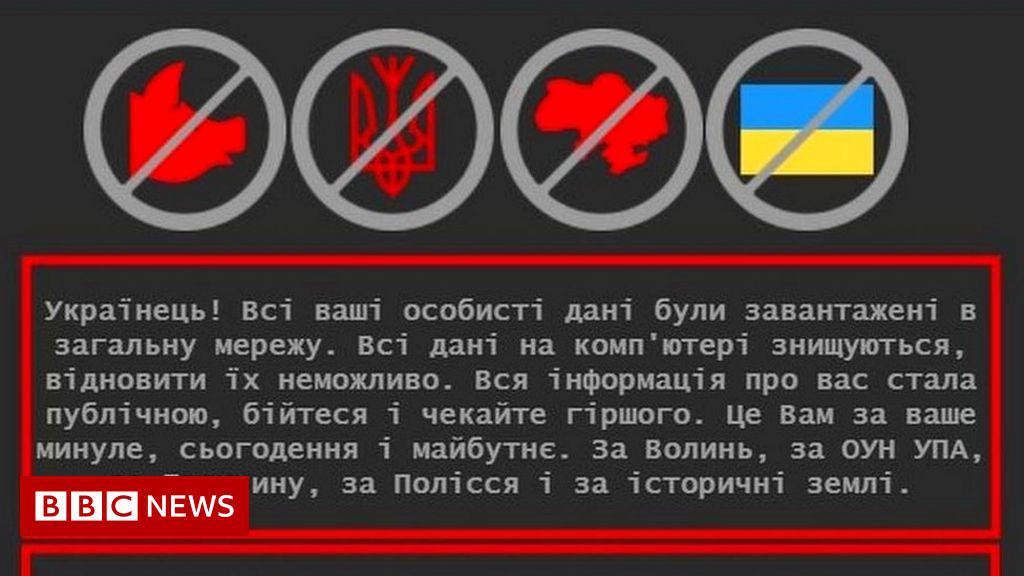

En el extremo sofisticado, los perpetradores del ataque Hermeticwiper adquirieron astutamente un certificado válido para firmar digitalmente su carga útil peligrosa.Una vez en su lugar, el malware se copió subrepticiamente a través de las redes y luego limpió los datos de su computadora host, eliminando la evidencia.Después de que las defensas se enfrentaron a Hermeticwiper, un seguimiento mucho menos sofisticado llamado Isaacwiper intentó tomar su lugar.El informe caracteriza a Isaacwiper como apurado, “Como si sus operadores hubieran tenido la tarea de destruir datos a la undécima hora."

Los ataques aficionados van en ambas direcciones, es verdad.Puede encontrar sitios web que ofrecen la oportunidad de alistar su propia computadora en un ataque DDoS contra objetivos militares y de recursos rusos.Sin embargo, no le recomendamos que participe. In any case, the report didn’t cover attacks against Russia.

Casi sin coordinación

En febrero, un ataque a la red Viasat interfirió con las comunicaciones militares ucranianas justo cuando Rusia lanzó un ataque físico contra Ucrania.Al igual que con el ataque Hermeticwiper, no hay huellas digitales, pistola fumadora u otra evidencia contundente que vincule el ataque cibernético con la invasión de Rusia, pero Gran Bretaña, la UE y todos los Estados Unidos culpan a Rusia.

Recomendado por nuestros editores

EU and UK Blame Russia for Hack That Disrupted Viasat's Satellite InternetWho's Actually Behind the Cyberattacks Hitting Ukraine? US, UK Blame Russia for NotPetya Ransomware OutbreakEste ejemplo de coordinación es raro, señala el informe.También es un caso raro en el que se derramó un ataque contra Ucrania para afectar a otros países.Algunos parques eólicos en Alemania y otras naciones europeas fueron derribados fuera de línea. The researchers say they “have little reason to believe that there was any intent to provoke adverse effects outside Ukraine," and that they don’t expect any widespread problems like the NotPetya outbreak of 2017.

Además, los numerosos ataques no parecen estar coordinados entre sí. “Our best guess is that separate groups decided to take advantage and wreak havoc immediately after the conflict erupted," states the report.

¿Que sigue?

El informe sugiere que los ataques se centrarán más en el futuro..“A medida que se arrastra el conflicto, predecimos que los actores de amenaza más sofisticados se involucrarán y reenfocarán sus actividades de recolección de inteligencia.Por esta razón, asesoramos a las empresas de todo el mundo que se preparen para un resurgimiento de los ataques de ransomware." Individuals aren’t likely to be affected, but even so, it’s a good time to make sure your antivirus is updated.

Me pregunto si el impulso tecnológico de Rusia puede estar dirigiéndose hacia objetivos distintos de CyberFare.El país anunció recientemente su desarrollo del láser Peresvet, un arma supuestamente capaz de quemar drones y satélites cegadores.Esa arma ciertamente podría causar problemas a la campaña de Starlink para mantener a Ucrania conectada.

Like What You're Reading?

Sign up for SecurityWatch newsletter for our top privacy and security stories delivered right to your inbox.

Este boletín puede contener publicidad, ofertas o enlaces de afiliados.Suscribirse a un boletín indica su consentimiento para nuestros Términos de uso y Política de privacidad.Puede darse de baja de los boletines en cualquier momento.

Thanks for signing up!

Su suscripción ha sido confirmada.¡Mantén un ojo en tu bandeja de entrada!

Sign up for other newsletters