Fuente de la imagen: Getty Images

Cyberattacks are growing in sophistication, requiring new solutions to protect your IT systems. Endpoint detection and response (EDR) is a modern approach to cybersecurity. Learn how EDR works.Las pequeñas empresas están cada vez más atacadas por ciberdelincuentes.El año pasado, el 66% de las pequeñas empresas experimentaron un ataque cibernético.Cada vez más, las empresas recurren al software de seguridad de punto final para proteger las redes de tecnología de la información (TI).

Sin embargo, queda un desafío.Los cibercriminales emplean tantas tácticas para eludir sus defensas, no es factible detener todos los ataques cada vez.

La tecnología de seguridad avanzada de hoy reconoce esta realidad e incluye la capacidad de abordar las amenazas que se escabullen en sus defensas.Uno de los enfoques más populares y efectivos es la detección y respuesta del punto final (EDR).

¿Qué es la detección y respuesta del punto final (EDR)?

La detección y respuesta del punto final es una medida de seguridad cada vez más popular por una razón clave: la visibilidad.Este es el elemento esencial requerido para evitar que un ataque cibernético infecte sus sistemas.

Cuando un ataque penetra en tus defensas, las alarmas no se disparan.De hecho, no vas a saber que un ataque está sucediendo por algún tiempo.

Lleva a las empresas un promedio de 197 días, más de seis meses, para detectar y detener un ataque que pasó a través de la seguridad del punto final.Este tipo de ciberataque, llamado una amenaza persistente avanzada (APT), es complejo y está diseñado para habitar su red sin ser detectada por largos períodos de tiempo..

La detección y respuesta del punto final encuentra estos esquivos ataques.EDR implica un monitoreo continuo de sus sistemas de TI combinados con el análisis de datos automatizado para identificar actividades sospechosas en sus puntos finales (los dispositivos informáticos utilizados en su red de TI, incluidas las computadoras portátiles, teléfonos móviles y servidores).

EDR comprende capacidades de detección, investigación y respuesta.Fuente de la imagen: Autor

Con EDR, el comportamiento típico de sus puntos finales se entiende bien.Cuando ese comportamiento cambia debido a un ataque, estás alertado y puedes actuar para contener la amenaza.

3 elementos importantes de seguridad de detección y respuesta de punto final efectivo (EDR)

Estos componentes son necesarios para que la seguridad EDR tenga éxito.Estos elementos crean la visibilidad requerida para identificar y actuar en una violación de seguridad..

1.Recopilación y almacenamiento de datos

Cada solución EDR se basa en los datos como el elemento fundamental para crear la visibilidad de atrapar ataques.Dos componentes comprenden la pieza de datos.

2.Análisis y capacidades forenses

Para identificar posibles ataques, los sistemas EDR deben examinar los datos de punto final recopilados para marcar anomalías.Esta investigación requiere análisis en tiempo real realizado por automatización y herramientas forenses empleadas por profesionales de seguridad de TI, como cazadores de amenazas o un Centro de Operaciones de Seguridad (SOC).

3.Respuesta rapida

Una vez que el análisis confirma una amenaza, su EDR debe realizar una acción rápida.La respuesta rápida a los incidentes de seguridad lo ayuda a minimizar o prevenir daños, como datos financieros o del cliente robados..

La respuesta al incidente puede variar desde el envío de alertas automatizadas e iniciar sesión automáticamente al usuario del punto final hasta cerrar el acceso a la red y aislar el punto final antes de que una infección pueda extenderse.Cualquier tecnología EDR que esté considerando debe admitir varias opciones de respuesta que puede ajustar en función de sus necesidades.

Cómo funciona la detección y respuesta del punto final (EDR)

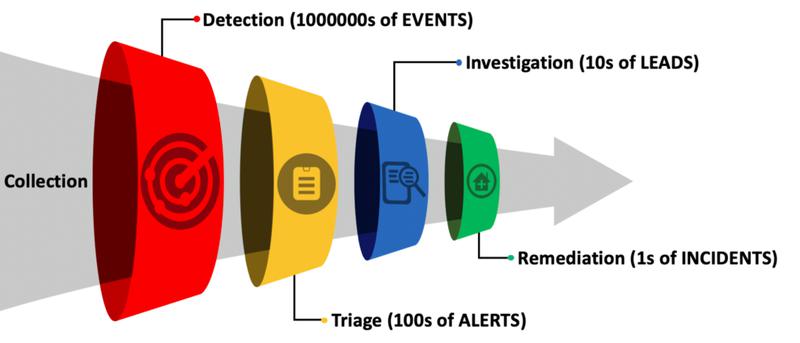

La seguridad exitosa de EDR implica capacidades de detección, triaje, investigación y remediación.Estos representan etapas en el filtrado a través de datos de punto final para apuntar a la amenaza cibernética.

1.Detección

El proceso de seguridad de EDR comienza con la detección de amenazas.Para los sistemas automatizados de un EDR para encontrar amenazas, instala un agente de software en sus puntos finales para realizar la recopilación de datos.

El agente monitorea constantemente el punto final y recopila datos de telemetría, enviándolos a una base de datos central donde los algoritmos de aprendizaje automático analizan los datos de anomalías.Los cambios repentinos en los procesos de punto final o los comportamientos del usuario de la conducta normal se marcan para una mayor investigación.

Los ejemplos de actividades sospechosas incluyen intentar iniciar sesión en un punto final desde una ubicación remota, descargar ciertos tipos de archivos de software o deshabilitar los firewalls.EDR combina estos signos de comportamiento irregular con la cadena de eventos antes y después para crear un mapa de los procesos ejecutados.

Con este contexto más amplio, combinado con la inteligencia de amenazas, los sistemas EDR pueden evaluar los miles de millones de eventos en su red para reducir la actividad que indica un ataque cibernético.

2.Triaje

Las plataformas EDR notifican al personal de IT de actividad sospechosa.Envían alertas y proporcionan paneles e informes que resumen los resultados de los hallazgos algorítmicos.

Esto es cuando ocurre el triaje.El equipo de TI debe eliminar los falsos positivos.También clasifican las alertas como actividad maliciosa conocida, lo que desencadena inmediatamente la etapa de remediación, o incógnitas para la investigación..

La fase de triaje es la más desafiante para los equipos de TI.A menudo están abrumados con alertas, y el equipo puede perder la actividad que requiere una investigación más profunda.

Para evitar esto, los equipos de TI deben revisar rutinariamente los criterios de detección de EDR para abordar lo siguiente.

3.Investigación

La fase de clasificación reduce el universo de las anomalías detectadas a las incógnitas, llamados cables.A partir de ahí, es hora de cavar en los leads para confirmar la actividad benigna o maliciosa.

El equipo de TI examina cada plomo utilizando técnicas de caza de amenazas para recopilar un contexto adicional.Este contexto permite una mejor comprensión de la actividad y por qué está sucediendo.Por ejemplo, un proceso de computadora desconocido ejecutado en un punto final podría significar un ataque o simplemente que un empleado descargó un nuevo software.

La clave de la etapa de investigación es la velocidad.Desea determinar si la actividad desconocida es maliciosa rápidamente para contener algún daño.

Los ataques cibernéticos de hoy emplean movimiento lateral, una táctica que permite que las infecciones se muevan de un punto final a otros, infectando rápidamente grandes partes de su red.Un buen sistema EDR acelera la fase de investigación, lo que lleva a una respuesta y remediación más rápida para contener movimiento lateral.

4.Remediación

Las amenazas confirmadas requieren una respuesta para que las plataformas EDR puedan actuar automáticamente.

Las respuestas incluyen tácticas como detener los procesos de la computadora que se ejecuta en el punto final infectado y aislar el punto final del resto de su red.Algunas soluciones EDR pueden salvar automáticamente los archivos y los datos almacenados en el punto final al eliminar la infección.

Parte de los esfuerzos de remediación implica que su equipo de TI determine el alcance del daño.¿Se robaron los datos del cliente?¿Qué vulnerabilidades de red necesitan abordar?

Comprender el objetivo del cibercrimen y cómo ocurrió el ataque le permite tomar las medidas adecuadas.También permite a su equipo recopilar un conocimiento específico para fortalecer la seguridad de su red..

El proceso EDR es como un embudo revisando datos para acercar las amenazas.Fuente de la imagen: Autor

Preguntas frecuentes

Una última palabra sobre EDR

Es fácil ver la detección de puntos finales y la implementación de la respuesta como una prioridad baja.Prefiere asegurarse de que las amenazas no puedan superar su seguridad en primer lugar..Pero un solo empleado engañado para hacer clic en un archivo enviado por correo electrónico puede activar un ataque que pasa por alto sus defensas.

Edr vuelve a poner el poder en tus manos.En lugar de limpiar reactivamente después de un ataque cibernético y esperar que la información confidencial no fuera robada, use EDR para encontrar y detener de manera proactiva los ataques.

La proliferación de puntos finales, como tabletas y relojes inteligentes, combinada con la creciente sofisticación de los ataques cibernéticos hace que EDR sea un componente clave de la seguridad de TI de cada organización.