Kyberkriminalita je byznys a přitom výnosný. Slýcháme o organizacích, které jsou okrádány a vydírány, často za miliony dolarů, liber a kryptoměny. Někde, můžete se vsadit, někdo leží ve sporťáku, popíjí koňak, bafá z doutníku a slaví životní styl na Instagramu.

Jako takové může být – pokud budete mít velké štěstí – odhalující se zeptat odborníků na kybernetickou bezpečnost, jak by vydělali své jmění, kdyby se jednoho rána probudili a rozhodli se změnit stranu. Jak by, když věděli, co vědí, mohli vydělat svůj první milion kryptoměny a koupit si první Bentley?

Ale ne v tomto případě. „Budete muset podepsat NDA,“ říká profesor Ali Al-Sherbaz FBCS. Doktor Qublai Ali-Mirza s úsměvem říká: ‚Nemůžete mě citovat.‘

Oba pracují pro University of Gloucestershire, kde je Sherbaz docentem a vedoucím akademických předmětů v oblasti technických a aplikovaných počítačů. Ali-Mirza je vedoucí kurzů v oblasti kybernetické bezpečnosti.

Nechutný respekt z reverzního inženýrství

Který malware tedy dvojici nejvíce fascinoval? Čí řemeslo nejvíce obdivují?

„Zeus,“ říká Ali-Mirza důrazně. „Poprvé byl identifikován v roce 2007. Nebylo ho možné spatřit. Fungovalo to pod radarem dva roky a záznamy ukazují, že to ukradlo víc než sto milionů dolarů, ale jsem si jistý, že to ukradlo víc než to.“

Zeus byl trojský kůň, který běžel na systémech Windows. Ačkoli to bylo používáno k provádění mnoha škodlivých útoků, získalo ostudu jako prostředek ke krádeži bankovních informací zachycováním, záznamem klíčů a manipulací s provozem prohlížeče. Šířil se především phishingem a stahováním z auta. Diovou superschopností byla jeho schopnost zůstat neodhalena. Mnoho z nejlepších současných antivirových programů bylo ohromeno svými tajnými technikami.

„Bylo to opravdu chytře navrženo,“ říká Qublai. „Sám jsem analyzoval Dia a jeho varianty. Způsob, jakým to bylo naprogramováno, bylo opravdu dobré. Tím myslím, že se množila opravdu efektivně a zatímco se šířila, přetvářela se v něco jiného. Jak postupoval vpřed, měnil své podpisy [souboru] a svou heuristiku – své chování. A smazal předchozí verze sebe sama. Bylo to velmi biologické...“

Za své peníze Al-Sherbaz říká, že Černobyl zůstává kusem malwaru, který stojí za zapamatování – z mnoha špatných důvodů. Tento virus se objevil v roce 1998 a infikoval téměř 60 milionů počítačů po celém světě.

Náklad v Černobylu byl vysoce destruktivní. Pokud byl váš systém zranitelný, virus by mohl přepsat kritické sektory na pevném disku a napadnout BIOS počítače. Poškoďte je a počítač se stane nefunkčním.

„Zeus, ale byl opravdu inteligentní,“ říká Al-Sherbaz a souhlasí se svým kolegou. „Myslím, že skupiny chápou, jak fungují skutečné biologické viry. Naverbovali chytré lidi. Opravdu mě zajímá, jak nabírají lidi. Nejsou to jen lidé, kteří kódují. Jsem si jistý, že musí mít náborový proces a získat lidi z různých prostředí – kryptoanalytiky… biology… experty na bezpečnost sítí. Bylo to působivé.‘

Včerejší a dnešní potíže

Přesuňme hodiny dopředu k dnešku a stále vidíme malware, který se může vyhnout detekci a nakonec se vyhnout antivirovému softwaru. Dnešní špičkové AV programy slibují izolaci, odstranění, blokování v reálném čase, detekci, odezvu, monitorování a nápravu na základě chování. Seznam pokračuje. Navzdory tomu všemu a desetiletím vývoje produktů jsme stále náchylní k malwaru. Proč?

„To je dobrá otázka,“ říká doktor Ali-Mirza. „Váš antimalwarový software spotřebovává zdroje a vy jste stále zranitelní. Odpověď je jednoduchá. Přestože je průmysl vyspělý, chybí sdílení zpravodajských informací. Je to o podnikání. Mnoho nástrojů a technik je proprietárních a [firmy] mezi sebou nesdílejí inteligenci. Mnoho organizací je docela uzavřených, nesdílejí své techniky. Jsou na to hrdí a říkají: "Naše databáze signatur malwaru je lepší než x, y, z."

Tento přístup může poskytnout prodejcům marketingovou výhodu. Umožní jim to prodávat své produkty na základě bohatosti jejich databáze známých virových signatur. Neposkytuje však prodejcům technickou výhodu.

„Prodejci by mohli říci: „Jsme první, kdo identifikoval tento malware. Pokud si koupíte náš produkt, jste bezpečnější,“ vysvětluje doktor Ali-Mirza. „Problém je v tom, že identifikovat pouze podpis... jen heuristickou funkci... jen kus malwaru – to nestačí. Malware se stává smrtícím na základě zranitelnosti, kterou využívá. Když je identifikován a zneužíván útok zero-day, je to ta nejsmrtelnější věc v tomto odvětví.“

Zločinci mají nespravedlivé výhody

Hrací pole, kde dochází k útoku a obraně, není rovné. Dvojice bezpečnostních akademiků rychle poukázala na to, že ti, kdo pracují na správné straně zákona, jsou vázáni některými výraznými omezeními.

Za prvé, malware samotný není vázán ani omezen žádnou legislativou: zločinci mohou používat jakýkoli nástroj a jakoukoli techniku. Ali-Mirza říká: „Mohou si vybrat jakýkoli open source nástroj, dále ho vylepšit a použít jako útok.

„Hackeři jsou také stále inovativnější,“ pokračuje. „Ale co je důležitější, zločinci to musí udělat správně jen jednou. Bezpečnost je naproti tomu důsledným cvičením, které se musí vyvíjet.“

Profesor Ali Al-Sherbaz v tomto bodě vysvětluje, že podle jeho názoru mají zločinci další obrovskou výhodu: mají do jisté míry luxus času. Pokud jde o návrh a nasazení jejich softwaru, mohou plánovat, testovat, opakovat a nakonec zaútočit na vybranou chybu. Obránci však mohou mít jen okamžiky na reakci, když zaznamenají zneužití zranitelnosti.

Rozebírání ransomwaru

Ze všech typů a skupin malwaru, který denně škodí online, je ransomware druhem, který krade většinu titulků. Od Wannacry po útok Colonial Pipeline až po JBS Foods a CAN Financial, ransomwarové útoky způsobily zmatek.

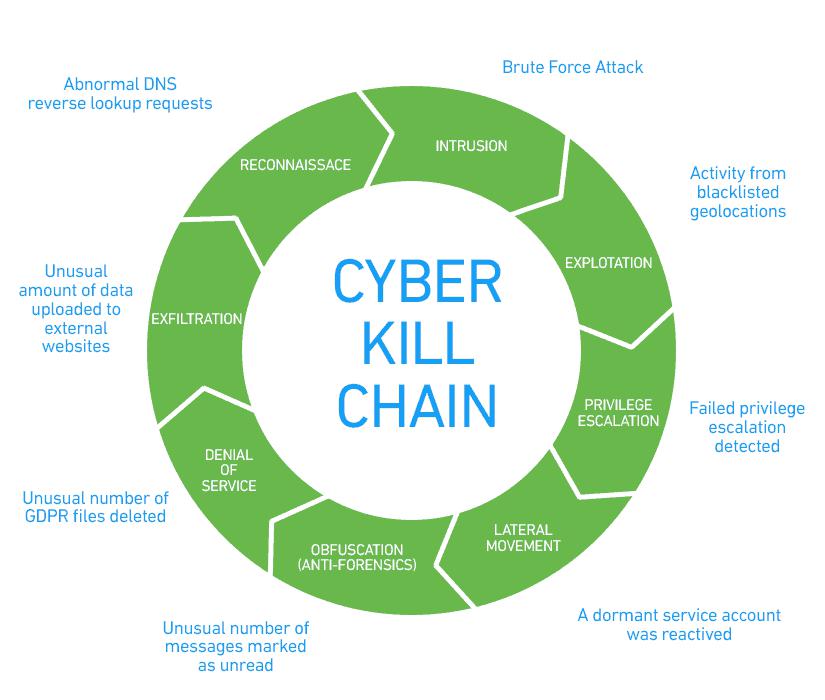

V tomto kontextu publikovali Dr Ali Mirza a čtyři další ze School of Computing and Engineering na University of Gloucester článek: Analýza ransomwaru pomocí Cyber Kill Chain.