Киберпрестъпността е бизнес и при това доходоносен. Чуваме за организации, които са ограбени и изнудвани, често за милиони долари, лири и крипто валути. Някъде, можете да се обзаложите, някой се е излегнал в спортна кола, пие коняк, пуши пура и празнува начина на живот в Instagram.

Като такова, ако имате голям късмет, може да бъде разкриващо да попитате професионалистите по киберсигурност как биха направили богатството си, ако се събудят една сутрин и решат да сменят страната. Как, като знаят това, което знаят, биха направили първия си милион в криптовалута и биха купили първото Bentley?

Но не и в този случай. „Ще трябва да подпишете NDA“, казва професор Али Ал-Шербаз FBCS. Усмихвайки се, д-р Кублай Али-Мирза казва: „Не можете да ме цитирате.“

И двамата работят за Университета на Глостършър, където Шербаз е доцент и ръководител на академичен предмет по технически и приложни изчисления. Али-Мирза е ръководител на курс по киберсигурност.

Неохотно уважение от обратния инженеринг

И така, коя част от зловреден софтуер намериха за най-очарователна? На чий занаят се възхищават най-много?

„Зевс“, казва категорично Али-Мирза. „За първи път беше идентифициран през 2007 г. Не можа да бъде забелязан. Работеше под радара в продължение на две години и, както показват записите, открадна повече от стоте милиона долара, но съм сигурен, че открадна повече от това.

Zeus беше троянски кон, работещ на Windows системи. Въпреки че беше използван за извършване на много злонамерени атаки, той спечели печал като средство за кражба на банкова информация чрез заграбване, записване на клавиатури и манипулиране на трафика на браузъра. Разпространява се главно чрез фишинг и изтегляне чрез изтегляне. Суперсилата на Зевс беше способността му да остане незабелязан. Много от най-добрите съвременни антивирусни програми бяха озадачени от неговите стелт техники.

„Беше наистина умело проектирано“, казва Кублай. „Аз сам анализирах Зевс и негови варианти. Начинът, по който беше програмиран, беше наистина добър. С това имам предвид, че се разпространяваше наистина ефективно и докато се разпространяваше, се превръщаше в нещо друго. Докато се придвижваше напред, той промени своите [file] подписи и своята евристика – своето поведение. И изтриваше предишните си версии. Беше много биологично...“

За парите си Ал-Шербаз казва, че Чернобил си остава зловреден софтуер, който си струва да се помни – поради много от грешните причини. Този вирус се появи през 1998 г. и зарази близо 60 милиона компютъра по целия свят.

Полезните товари на Чернобил бяха силно разрушителни. Ако системата ви е уязвима, вирусът може да презапише критични сектори на твърдия диск и да атакува BIOS на компютъра. Повредете ги и компютърът ще стане неработещ.

„Зевс обаче беше наистина интелигентен“, казва Ал-Шербаз, съгласявайки се с колегата си. „Мисля, че групите разбират как работят истинските биологични вируси. Вербуваха умни хора. Много ми е интересно как набират хора. Това не са просто хора, които кодират. Сигурен съм, че трябва да имат процес на набиране на персонал и да привлекат хора от различни среди – криптоаналитици… биолози… експерти по мрежова сигурност. Беше впечатляващо.“

Вчерашните проблеми и днешните

Превъртете часовника напред към днес и все още виждаме зловреден софтуер, който може да избегне откриването и в крайна сметка да избегне антивирусния софтуер. Днешните най-добри AV програми обещават изолиране, премахване, блокиране в реално време, откриване, реакция, наблюдение и коригиране на базата на поведение. Списъкът продължава. Въпреки всичко това и десетилетията на разработване на продукти, ние все още сме уязвими към зловреден софтуер. Защо?

„Това е добър въпрос“, казва д-р Али-Мирза. „Вашият софтуер против зловреден софтуер консумира ресурси и вие все още сте уязвими. Отговорът е лесен. Въпреки че индустрията е напреднала, има липса на споделяне на разузнавателна информация. Става дума за бизнес. Много от инструментите и техниките са патентовани и [фирмите] не споделят интелекта помежду си. Много организации са доста затворени, не споделят своите техники. Те се гордеят с това, като казват: „Нашата база данни със сигнатури на злонамерен софтуер е по-добра от x, y, z“.

Този подход може да осигури на продавачите маркетингово предимство. Това ще им позволи да продават продуктите си въз основа на богатството на тяхната база данни от известни вирусни подписи. Това обаче не предоставя на продавачите техническо предимство.

„Доставчиците може да кажат: „Ние сме първите хора, идентифицирали този зловреден софтуер. Ако закупите нашия продукт, вие сте по-сигурни“, обяснява д-р Али-Мирза. „Проблемът е, че идентифицирането само на подпис… само на евристична функция… просто на част от злонамерен софтуер – това не е достатъчно. Зловреден софтуер става смъртоносен въз основа на уязвимостта, която използва. Когато атака от нулев ден бъде идентифицирана и използвана, това е най-смъртоносното нещо в тази индустрия.“

Престъпниците имат несправедливи предимства

Полето на игра, при което се случват атака и защита, не е равно. Двамата учени по сигурността бързо отбелязаха, че тези, които работят от правилната страна на закона, са обвързани от някои значителни ограничения.

Първо, самият злонамерен софтуер не е обвързан или ограничен от никакво законодателство: престъпниците могат да използват всеки инструмент и всяка техника. Али-Мирза казва: „Те могат да вземат всеки инструмент с отворен код, да го подобрят допълнително и да го използват като атака.

„Хакерите също стават все по-иновативни“, продължава той. „Но по-важното е, че престъпниците трябва да го оправят само веднъж. Сигурността, напротив, е последователно упражнение, което трябва да се развива.“

Повтаряйки тази точка, професор Али Ал-Шербаз обяснява, че според него престъпниците имат още едно огромно предимство: те разполагат до известна степен с лукса на времето. Когато става въпрос за проектиране и внедряване на техния софтуер, те могат да планират, тестват, итерират и накрая да атакуват избрания от тях недостатък. Защитниците обаче може да имат моменти да реагират само когато забележат, че се използва уязвимост.

Разбиране на рансъмуер

От всички типове и семейства злонамерен софтуер, които нанасят ежедневни щети онлайн, рансъмуерът е видът, който краде повечето заглавия. От Wannacry до атаката на Colonial Pipeline, до JBS foods и CAN Financial, атаките с ransomware причиниха хаос.

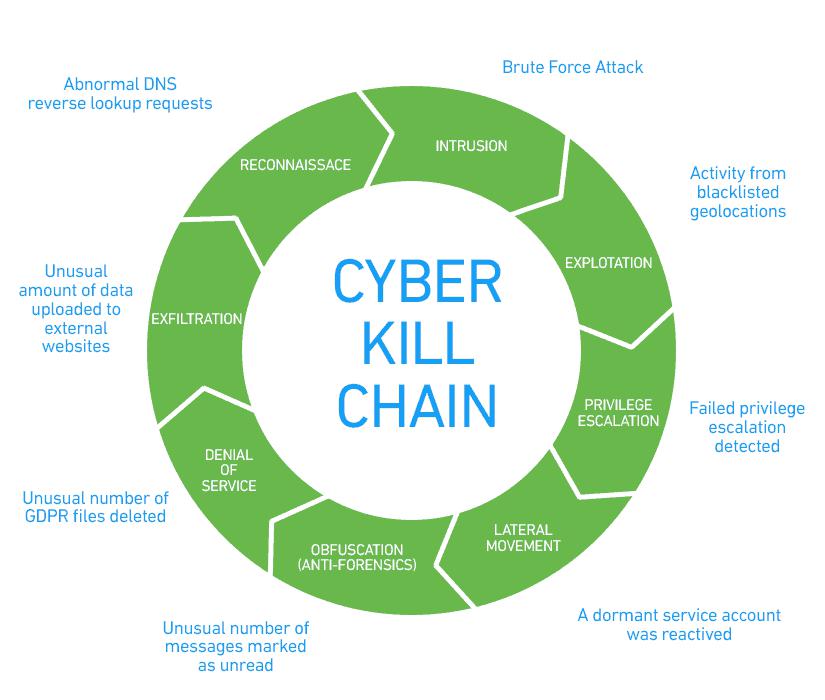

На този фон д-р Али Мирза и четирима други от Факултета по компютърни технологии и инженерство към Университета на Глостър публикуваха статията: Анализ на рансъмуер чрез Cyber Kill Chain.