В съвременния свят има смисъл кибервойната да се координира с по-традиционната „кинетична“ война. Кибер екипът нокаутира комуникациите на врага, точно преди екипът на ботушите на земята да започне атака, да речем. Това обаче не се случва в Украйна, според изследователски доклад от експертите на Kaspersky. Почти непрекъснатият поток от кибератаки пристига в по-голямата си част напълно отделен от физическите атаки и качеството на кода за водене на война варира значително.

Чакай, Kaspersky?

Този доклад идва от екипа на Kaspersky Global Research and Analysis Team (GReAT). Да, същият Kaspersky, който наскоро беше счетен за „неприемлив риск за националната сигурност на Съединените щати“, забранен от Федералната служба за информационна сигурност на Германия и дори изхвърлен от програмата за награди за грешки, управлявана от едновремешен партньор HackerOne.

Ние от PCMag сметнахме за необходимо да изтеглим продуктите на Kaspersky от нашите „Най-добри“ обзори, въпреки че все още оценяваме и докладваме за техните възможности. Така че защо да не приемем, че този изследователски доклад е чиста дезинформация?

Работата е там, че изследователите от екипа GReAT (Отваря се в нов прозорец) вършат работата си по целия свят. Избирайки няколко на случаен принцип, намерих Швеция, Германия, Австралия и Аржентина. Много, може би повечето от тях са работили в други охранителни компании, от д-р Соломон до McAfee и Symantec. Срещнах се с някои от тях лично и присъствах на техните просветляващи брифинги на Black Hat и други конференции по сигурността. Да, някои очевидно са руски граждани. Някои са базирани в Русия. Но като цяло това е международно усилие и изследването на тази група е уважавано сред експертите по сигурността от много години.

Умни и не толкова умни атаки

Пълният доклад за киберактивностите в Украйна (Отваря се в нов прозорец) е наситен с информация, но не е невъзможно технически. За онези, които се изкушават да прегледат набързо, той спира за обобщение точка по точка от време на време.

Един важен извод е „много различната степен на сложност“ в наблюдаваните кибератаки. Представете си два партизански отряда, целящи да превземат укрепена вражеска сграда. Един екип компрометира охранителните камери, прониква безшумно и напълно притежава сградата. Другият екип хвърля няколко коктейла Молотов през прозорците и бяга. Да, толкова е различно.

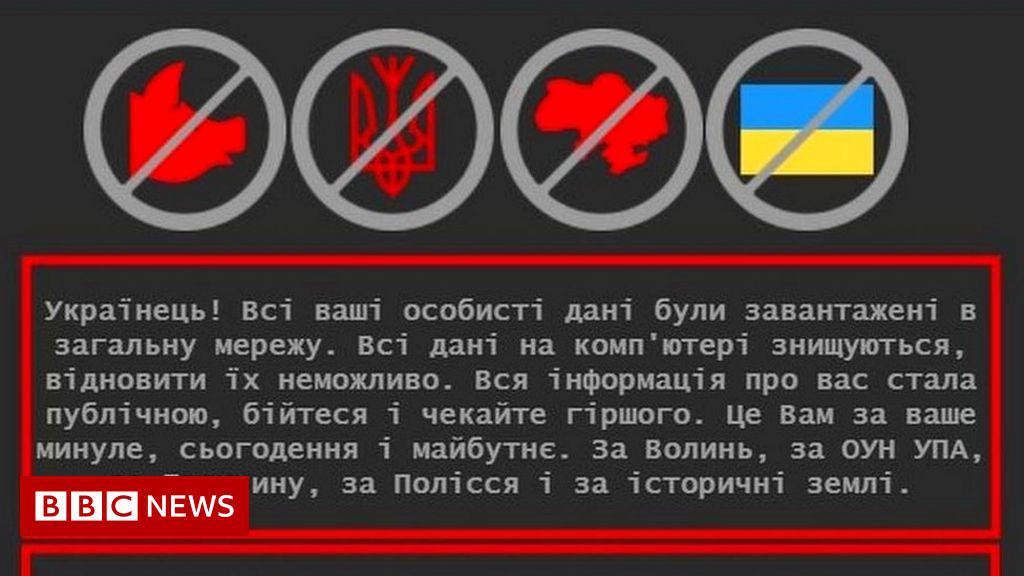

В усъвършенствания край извършителите на атаката HermeticWiper умело се сдобиха с валиден сертификат, за да подпишат цифрово своя опасен полезен товар. Веднъж поставен на място, злонамереният софтуер тайно се копира през мрежите и след това изтрива данните от своя хост компютър, елиминирайки доказателствата. След като защитите се издигнаха срещу HermeticWiper, много по-малко усъвършенствано последващо действие, наречено IsaacWiper, се опита да заеме неговото място. Докладът характеризира IsaacWiper като прибързан, „сякаш техните оператори са били натоварени да унищожат данни в единадесетия час“.

Аматьорските атаки вървят и в двете посоки, вярно е. Можете да намерите уебсайтове, предлагащи шанс да включите собствения си компютър в DDoS атака срещу руски военни и ресурсни цели. Все пак не ви съветваме да участвате. Във всеки случай докладът не обхваща атаките срещу Русия.

До липса на координация

През февруари атака срещу мрежата Viasat пречи на украинските военни комуникации точно когато Русия предприе физическа атака срещу Украйна. Както при атаката на HermeticWiper, няма пръстови отпечатъци, димящ пистолет или други твърди доказателства, свързващи кибератаката с инвазията на Русия, но Великобритания, ЕС и САЩ обвиняват Русия.

Препоръчано от нашите редактори

ЕС и Обединеното кралство обвиняват Русия за хакване, което прекъсна сателитния интернет на Viasat Кой всъщност стои зад кибератаките, атакуващи Украйна? САЩ, Обединеното кралство обвиняват Русия за епидемията от рансъмуер NotPetyaТози пример за координация е рядък, се отбелязва в доклада. Освен това е рядък случай, в който нападение срещу Украйна се разпространява, за да засегне други страни. Някои вятърни паркове в Германия и други европейски нации бяха прекъснати офлайн. Изследователите казват, че „нямат много причини да вярват, че е имало някакво намерение да се провокират неблагоприятни ефекти извън Украйна“ и че не очакват широко разпространени проблеми като епидемията от NotPetya през 2017 г.

Освен това многобройните атаки не изглеждат координирани една с друга. „Най-доброто ни предположение е, че отделни групи са решили да се възползват и да предизвикат хаос веднага след избухването на конфликта“, се казва в доклада.

Какво следва?

Докладът предполага, че атаките ще стават по-фокусирани и мощни в бъдеще. „Докато конфликтът се проточи, ние прогнозираме, че по-усъвършенствани заплахи ще се включат и ще пренасочат дейностите си по събиране на разузнавателна информация. Поради тази причина съветваме компаниите по целия свят да се подготвят за възобновяване на атаките с ransomware.“ Индивидите няма вероятност да бъдат засегнати, но въпреки това е подходящ момент да се уверите, че вашата антивирусна програма е актуализирана.

Наистина се чудя дали технологичният тласък на Русия може да насочва към цели, различни от кибервойна. Страната наскоро обяви разработването на лазера Peresvet, оръжие, за което се твърди, че може да изгаря дронове и да ослепява сателити. Това оръжие със сигурност може да създаде проблеми за кампанията на Starlink да поддържа Украйна свързана.

Харесва ли ви това, което четете?

Регистрирайте се за бюлетина на SecurityWatch за нашите топ истории за поверителност и сигурност, доставени направо във входящата ви поща.

Този бюлетин може да съдържа реклами, сделки или партньорски връзки. Абонирането за бюлетин показва вашето съгласие с нашите Условия за ползване и Политика за поверителност. Можете да се отпишете от бюлетините по всяко време.

Благодарим ви, че се регистрирахте!

Абонаментът ви е потвърден. Следете входящата си кутия!

Абонирайте се за други бюлетини